¿Qué es el monitoreo de amenazas y el papel de la inteligencia contra amenazas?

El monitoreo de amenazas es esencial para mantener la seguridad y la integridad de los sistemas de información en una era en la que las amenazas cibernéticas son cada vez más sofisticadas y generalizadas. Esta medida de seguridad proactiva permite a las organizaciones detectar y responder a posibles incidentes de seguridad.

El monitoreo de amenazas es una práctica crítica de ciberseguridad que implica la observación y el análisis continuo de entornos de red y puntos finales para detectar, identificar y responder a posibles amenazas a la seguridad. Este enfoque proactivo utiliza una combinación de tecnología, procesos y experiencia para safeProteger los sistemas de información de amenazas tanto conocidas como emergentes. Al integrar varias herramientas de seguridad, como sistemas de detección de intrusos, análisis de malware y análisis de comportamiento, el monitoreo de amenazas puede identificar actividades inusuales o maliciosas que de otro modo pasarían desapercibidas. Esto permite a las organizaciones responder rápidamente a amenazas potenciales, minimizando daños y previniendo infracciones. La monitorización eficaz de amenazas también implica un perfeccionamiento continuo de las medidas de seguridad basadas en la última inteligencia sobre amenazas y métodos de ataque en evolución, garantizando que los mecanismos de defensa estén siempre un paso por delante de los atacantes potenciales. A través de un monitoreo atento y estrategias de respuesta rápida, las organizaciones pueden mantener una postura de seguridad sólida y proteger sus activos críticos de incidentes cibernéticos.

Importancia del monitoreo de amenazas

Monitoreo de amenazas es esencial para mantener la seguridad y la integridad de los sistemas de información en una era en la que las amenazas cibernéticas son cada vez más sofisticadas y generalizadas. Esta medida de seguridad proactiva permite a las organizaciones detectar y responder a posibles incidentes de seguridad antes de que se conviertan en violaciones dañinas. Al analizar continuamente el comportamiento de la red, las comunicaciones y los puntos finales, el monitoreo de amenazas ayuda a identificar actividades sospechosas y anomalías que podrían indicar un ciberataque o un uso indebido interno. Esta detección temprana es crucial para limitar el impacto de las amenazas, reducir el tiempo de inactividad y proteger los datos confidenciales. Además, una supervisión eficaz de las amenazas proporciona información valiosa sobre los patrones de amenazas y las vulnerabilidades, lo que permite a las organizaciones perfeccionar sus estrategias de seguridad y mejorar sus medidas defensivas. En general, el monitoreo de amenazas es fundamental no solo para la detección y respuesta inmediatas a las amenazas, sino también para la resiliencia a largo plazo y el cumplimiento de los requisitos regulatorios, garantizando que las organizaciones puedan safeproteger sus operaciones y reputación contra el panorama cambiante de los riesgos cibernéticos.

Comprender el panorama de amenazas: tipos de amenazas

El panorama de las ciberamenazas es vasto y diverso y abarca una variedad de actividades maliciosas diseñadas para dañar o explotar los sistemas digitales. Los virus y gusanos son algunas de las formas más antiguas de malware, diseñadas para infectar, replicarse y propagarse a otras computadoras, a menudo corrompiendo datos o apoderándose de recursos del sistema. El **ransomware** es un tipo de malware particularmente disruptivo que cifra los datos de la víctima y luego exige el pago por la clave de descifrado. Los **ataques de phishing** implican engañar a personas para que proporcionen información confidencial haciéndose pasar por una entidad confiable en comunicaciones electrónicas. El software espía recopila información sobre un individuo u organización sin su conocimiento, lo que genera violaciones de privacidad y posibles violaciones de datos. Los ataques de denegación de servicio distribuido (DDoS) tienen como objetivo abrumar los sistemas, servidores o redes con una avalancha de tráfico de Internet, interrumpiendo los servicios para los usuarios legítimos. Las amenazas persistentes avanzadas (APT) son procesos de piratería informática sigilosos y continuos, a menudo orquestados por personas que apuntan a una entidad específica. El secuestro de criptomonedas es otra amenaza emergente en la que los piratas informáticos utilizan los recursos informáticos de otra persona para extraer criptomonedas. Ingeniería inversa es una técnica utilizada por actores de amenaza comprender cómo funcionan las aplicaciones para descubrir cómo se comunica la aplicación con el servidor (para perpetrar ataques al servidor) o manipular la aplicación para lograr que haga algo que no estaba destinado a hacer. Juntas, estas amenazas plantean desafíos importantes para los profesionales de la ciberseguridad encargados de defender las infraestructuras digitales en un entorno de amenazas en constante evolución.

Amenazas emergentes a las que hay que prestar atención

Los profesionales de la ciberseguridad deben permanecer atentos a varias amenazas emergentes a medida que evoluciona la tecnología. Se están aprovechando la inteligencia artificial (IA) y el aprendizaje automático para crear ataques de phishing e ingeniería social más sofisticados que son más difíciles de detectar, al tiempo que facilitan a los actores de amenazas analizar aplicaciones y aplicarles ingeniería inversa. Los ataques a la cadena de suministro se han vuelto frecuentes, donde los atacantes comprometen fuentes de software confiables para distribuir malware ampliamente. El Internet de las cosas (IoT) amplía la superficie de ataque, ya que muchos dispositivos conectados a menudo carecen de una seguridad sólida, lo que los convierte en objetivos fáciles para las infracciones. La tecnología 5G, si bien aumenta la eficiencia de la red, también introduce nuevas vulnerabilidades debido a su naturaleza descentralizada y la gran cantidad de dispositivos conectados. El ransomware continúa evolucionando con plataformas de ransomware como servicio que facilitan que los delincuentes sin conocimientos técnicos lancen ataques. La ingeniería inversa es una técnica utilizada en el panorama de las amenazas cibernéticas principalmente para analizar malware y descubrir rutas a servidores en sistemas de software y hardware. Al deconstruir el software y comprender cómo funciona, los profesionales de la ciberseguridad pueden identificar cómo los clientes se comunican con los servidores y anticipar y mitigar posibles vectores de ataque. Mantenerse al tanto de esta ingeniería inversa y otras amenazas es crucial para que los profesionales de la ciberseguridad desarrollen estrategias de defensa efectivas.

Papel de la inteligencia sobre amenazas en el monitoreo de amenazas

Definición de inteligencia contra amenazas

La inteligencia de amenazas desempeña un papel fundamental en el monitoreo de amenazas al proporcionar información procesable sobre amenazas emergentes o existentes que pueden afectar a una organización. Esta inteligencia abarca análisis detallados de los actores de amenazas, sus tácticas, técnicas y procedimientos (TTP) e indicadores de compromiso (IOC) que ayudan a los equipos de seguridad a identificar y mitigar riesgos potenciales. Al aprovechar la inteligencia sobre amenazas, las organizaciones pueden priorizar sus respuestas de seguridad, mejorar sus mecanismos defensivos y adaptar sus estrategias de monitoreo de amenazas para que sean más proactivas y específicas. Esto da como resultado una postura de defensa más sólida que alinea la información de seguridad en tiempo real con los objetivos de gestión de riesgos de la organización.

Utilización de inteligencia sobre amenazas en el monitoreo

La utilización de inteligencia de amenazas en el monitoreo implica la integración de fuentes de inteligencia en tiempo real en los sistemas de seguridad para mejorar la detección y el análisis de amenazas. Al incorporar esta inteligencia en herramientas como planos de protección, sistemas SIEM, firewalls y sistemas de detección de intrusiones, las organizaciones pueden automatizar el proceso de identificación y respuesta a indicadores de compromiso. Esto permite a los equipos de seguridad detectar rápidamente patrones de actividad inusuales que coinciden con tácticas, técnicas y procedimientos conocidos de los actores de amenazas. Además, la inteligencia sobre amenazas se puede utilizar para ajustar las políticas de seguridad e implementar defensas adecuadas, como guardias o protecciones individuales, en función de la gravedad y relevancia de la inteligencia, garantizando que las medidas de seguridad de la organización estén siempre alineadas con el panorama de amenazas más reciente. Este enfoque proactivo no sólo acelera los tiempos de respuesta sino que también mejora la eficiencia y eficacia general del proceso de monitoreo de amenazas.

Técnicas y herramientas de monitoreo de amenazas

Monitoreo de seguridad de red

Las herramientas de monitoreo de seguridad de red (NSM) defienden las redes informáticas. Estas herramientas permiten a las organizaciones detectar, analizar y responder a incidentes y amenazas de seguridad tanto actuales como potenciales. Las herramientas de NSM recopilan continuamente datos de la red, como registros de tráfico, paquetes y flujos, y analizan estos datos para identificar actividades sospechosas y anomalías que puedan indicar una violación de seguridad. Al proporcionar visibilidad en tiempo real de las operaciones de la red, estas herramientas permiten a los analistas de seguridad rastrear comportamientos de amenazas, evaluar su impacto y responder rápidamente para mitigar los riesgos. Además, las herramientas de NSM suelen incluir características como integración de inteligencia sobre amenazas, sistemas de alerta y capacidades de respuesta automatizada, que ayudan a agilizar el proceso de monitoreo y mejorar la postura de seguridad general de una organización. A través de un monitoreo y análisis integrales, las herramientas NSM desempeñan un papel crucial en la protección de la integridad de la red y safeproteger los datos confidenciales de las amenazas cibernéticas.

Monitoreo de amenazas de endpoints

El monitoreo de amenazas a los endpoints, especialmente enfocado en las aplicaciones de los clientes, es un componente crítico de una estrategia integral de ciberseguridad. Este proceso implica analizar continuamente las aplicaciones cliente que se ejecutan en computadoras, teléfonos inteligentes y navegadores, para detectar y responder a actividades maliciosas dirigidas a las aplicaciones cliente. Al emplear herramientas y técnicas de monitoreo en tiempo real, como la detección de instrumentación dinámica y los protectores de suma de verificación, las organizaciones pueden identificar comportamientos sospechosos de las aplicaciones, como acceso no autorizado a datos, conexiones de red inusuales o cambios inesperados en la integridad de los archivos. Esto permite a los equipos de seguridad de TI aislar rápidamente las aplicaciones afectadas y mitigar las amenazas antes de que puedan propagarse o causar daños importantes. El monitoreo de amenazas de endpoints garantiza que las aplicaciones de los clientes permanezcan a salvo de la explotación, manteniendo tanto la integridad de los dispositivos como la confidencialidad de los datos que contienen.

Principales herramientas de monitoreo de amenazas

Testigo de red RSA: Una herramienta integral de monitoreo de amenazas de red que, según RSA, puede monitorear toda la infraestructura empresarial de TI. Incluye capacidades de detección y búsqueda de amenazas, paneles personalizables y utiliza el aprendizaje automático para detectar amenazas potenciales y generar alertas en tiempo real automáticamente.

Bufido: Una herramienta de código abierto que se encuentra en muchos de los centros de operaciones de seguridad empresarial más grandes del mundo. Snort analiza el tráfico de la red e identifica una amplia gama de amenazas como malware, spyware y exploits remotos. Snort se considera un sistema "basado en reglas" que funciona en gran medida sobre la base de la detección de anomalías.

Seguridad empresarial de Splunk: Quizás el más conocido de los administradores de eventos e información de seguridad (SIEM) que monitorea toda la infraestructura de TI con un enfoque en el tráfico de la red. Splunk utiliza el aprendizaje automático para identificar amenazas y proporcionar mitigaciones de amenazas. También ofrece un motor de correlación avanzado además de capacidades de búsqueda de amenazas.

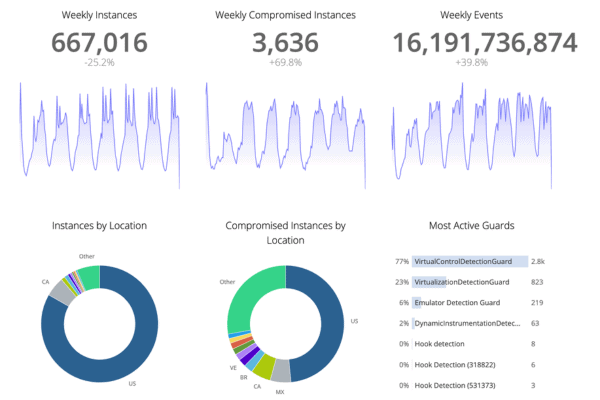

Digital.ai Consciente de la aplicación: Uno de los únicos productos de búsqueda de amenazas de aplicaciones en el mercado que se centra únicamente en aplicaciones que están fuera de la infraestructura de TI o el firewall de la empresa. Consciente de la aplicación monitorea los ataques a las aplicaciones a través de "guardias" o protecciones integradas en las aplicaciones como parte del proceso de creación de la aplicación. App Aware normalmente se integra con los SIEM y las herramientas de monitoreo de amenazas descritas anteriormente para aumentar el monitoreo de amenazas de las aplicaciones dentro del firewall empresarial.

Implementación del monitoreo de amenazas en su organización

Implementación de monitoreo de amenazas en una organización implica una serie de pasos estratégicos que mejoran la postura de seguridad. Inicialmente, es esencial realizar una evaluación de riesgos exhaustiva para identificar los activos más críticos de la organización (incluidas las aplicaciones que la organización pone a disposición tanto de los empleados como de los clientes) y las amenazas potenciales que enfrentan. Con base en esta evaluación, el siguiente paso es seleccionar herramientas y tecnologías de monitoreo de amenazas apropiadas, como sistemas de detección de intrusiones (IDS), sistemas de gestión de eventos e información de seguridad (SIEM) y sistemas de gestión de clientes. monitoreo de aplicaciones herramientas que se alinean con las necesidades específicas de la organización. Tras la selección de herramientas, deployEs crucial diseñar y configurar estas soluciones para monitorear con precisión el tráfico de red, los registros del sistema y las aplicaciones de endpoint. Capacitar al personal de TI para administrar estos sistemas e interpretar las alertas que generan es otro paso crítico, asegurando que el equipo pueda responder rápida y efectivamente a las amenazas detectadas. Finalmente, actualizar y perfeccionar continuamente los procesos y herramientas de detección, mitigación y monitoreo de amenazas en respuesta a la evolución de las amenazas y los requisitos organizacionales cambiantes garantizará que los esfuerzos de monitoreo sigan siendo efectivos y relevantes. A través de estos pasos, una organización puede establecer un marco sólido de monitoreo de amenazas que brinde protección continua contra posibles amenazas a la seguridad.

El monitoreo efectivo de amenazas es esencial para mantener una organización segura que pueda responder rápidamente a las amenazas cibernéticas y minimizar los daños potenciales. Este proceso requiere un marco sólido que integre herramientas de monitoreo avanzadas, como sistemas de detección de intrusiones y sistemas de gestión de eventos de información de seguridad, con inteligencia de amenazas en tiempo real para anticipar e identificar posibles incidentes de seguridad. Implica una evaluación y actualización continua de las medidas de seguridad para abordar las amenazas emergentes y adaptar la estrategia de monitoreo de amenazas en función de los cambios organizacionales y los panoramas de riesgo en evolución. Es fundamental capacitar y equipar adecuadamente a los equipos de seguridad para interpretar y actuar en función de los datos de monitoreo, garantizando que puedan aislar y mitigar rápidamente las amenazas. En última instancia, el monitoreo exitoso de amenazas se caracteriza por su postura proactiva, que permite a una organización detectar amenazas tempranamente, responder de manera efectiva y mantener la integridad operativa frente a la naturaleza dinámica y siempre presente de las amenazas cibernéticas.