Was ist Bedrohungsüberwachung und welche Rolle spielt Threat Intelligence?

Die Bedrohungsüberwachung ist für die Aufrechterhaltung der Sicherheit und Integrität von Informationssystemen in einer Zeit, in der Cyber-Bedrohungen immer ausgefeilter und allgegenwärtiger werden, von entscheidender Bedeutung. Diese proaktive Sicherheitsmaßnahme ermöglicht es Unternehmen, potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Bedrohungsüberwachung ist eine wichtige Cybersicherheitspraxis, die die kontinuierliche Beobachtung und Analyse von Netzwerkumgebungen und Endpunkten umfasst, um potenzielle Sicherheitsbedrohungen zu erkennen, zu identifizieren und darauf zu reagieren. Dieser proaktive Ansatz nutzt eine Kombination aus Technologie, Prozessen und Fachwissen safeSchützen Sie Informationssysteme vor bekannten und neuen Bedrohungen. Durch die Integration verschiedener Sicherheitstools wie Intrusion-Detection-Systeme, Malware-Analyse und Verhaltensanalysen kann die Bedrohungsüberwachung ungewöhnliche oder böswillige Aktivitäten erkennen, die andernfalls möglicherweise unbemerkt bleiben. Dies ermöglicht es Unternehmen, schnell auf potenzielle Bedrohungen zu reagieren, Schäden zu minimieren und Verstöße zu verhindern. Zu einer wirksamen Bedrohungsüberwachung gehört auch die kontinuierliche Weiterentwicklung der Sicherheitsmaßnahmen auf der Grundlage der neuesten Bedrohungsinformationen und sich entwickelnder Angriffsmethoden, um sicherzustellen, dass die Abwehrmechanismen potenziellen Angreifern immer einen Schritt voraus sind. Durch sorgfältige Überwachung und schnelle Reaktionsstrategien können Unternehmen einen robusten Sicherheitsstatus aufrechterhalten und ihre kritischen Vermögenswerte vor Cybervorfällen schützen.

Bedeutung der Bedrohungsüberwachung

Bedrohungsüberwachung ist für die Aufrechterhaltung der Sicherheit und Integrität von Informationssystemen in einer Zeit, in der Cyber-Bedrohungen immer ausgefeilter und allgegenwärtiger werden, von entscheidender Bedeutung. Diese proaktive Sicherheitsmaßnahme ermöglicht es Unternehmen, potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren, bevor sie zu schädlichen Verstößen eskalieren. Durch die kontinuierliche Analyse des Netzwerkverhaltens, der Kommunikation und der Endpunkte hilft die Bedrohungsüberwachung dabei, verdächtige Aktivitäten und Anomalien zu identifizieren, die auf einen Cyberangriff oder internen Missbrauch hinweisen könnten. Diese Früherkennung ist entscheidend, um die Auswirkungen von Bedrohungen zu begrenzen, Ausfallzeiten zu reduzieren und sensible Daten zu schützen. Darüber hinaus liefert eine effektive Bedrohungsüberwachung wertvolle Einblicke in Bedrohungsmuster und Schwachstellen und ermöglicht es Unternehmen, ihre Sicherheitsstrategien zu verfeinern und ihre Abwehrmaßnahmen zu verbessern. Insgesamt ist die Bedrohungsüberwachung nicht nur für die sofortige Erkennung und Reaktion auf Bedrohungen von grundlegender Bedeutung, sondern auch für die langfristige Widerstandsfähigkeit und die Einhaltung gesetzlicher Anforderungen und stellt sicher, dass Unternehmen dazu in der Lage sind safeSchützen Sie Ihre Geschäftstätigkeit und Ihren Ruf vor der sich entwickelnden Landschaft der Cyber-Risiken.

Bedrohungslandschaft verstehen: Arten von Bedrohungen

Die Cyber-Bedrohungslandschaft ist umfangreich und vielfältig und umfasst eine Reihe bösartiger Aktivitäten, die darauf abzielen, digitale Systeme zu schädigen oder auszunutzen. Viren und Würmer gehören zu den ältesten Formen von Malware und sind darauf ausgelegt, andere Computer zu infizieren, zu replizieren und sich auf ihnen zu verbreiten. Dabei beschädigen sie häufig Daten oder übernehmen Systemressourcen. **Ransomware** ist eine besonders störende Art von Malware, die die Daten eines Opfers verschlüsselt und dann die Zahlung für den Entschlüsselungsschlüssel verlangt. Bei **Phishing-Angriffen** werden Personen getäuscht und dazu verleitet, vertrauliche Informationen preiszugeben, indem sie sich in der elektronischen Kommunikation als vertrauenswürdige Entität ausgeben. Spyware sammelt ohne deren Wissen Informationen über eine Person oder Organisation, was zu Datenschutzverletzungen und potenziellen Datenlecks führt. Distributed Denial of Service (DDoS)-Angriffe zielen darauf ab, Systeme, Server oder Netzwerke mit einer Flut von Internetverkehr zu überlasten und die Dienste für legitime Benutzer zu stören. Advanced Persistent Threats (APTs) sind heimliche und kontinuierliche Computer-Hacking-Prozesse, die häufig von Personen orchestriert werden, die es auf eine bestimmte Entität abgesehen haben. Crypt-Jacking ist eine weitere aufkommende Bedrohung, bei der Hacker die Computerressourcen einer anderen Person nutzen, um Kryptowährung zu schürfen. Reverse engineering ist eine Technik, die von Bedrohungsakteure um zu verstehen, wie Anwendungen funktionieren, um herauszufinden, wie die App mit dem Server kommuniziert (um Angriffe auf den Server durchzuführen) oder um die App auf andere Weise zu manipulieren, damit sie etwas tut, wofür sie nicht gedacht ist. Zusammen stellen diese Bedrohungen erhebliche Herausforderungen für Cybersicherheitsexperten dar, die mit der Verteidigung digitaler Infrastrukturen in einer sich ständig weiterentwickelnden Bedrohungsumgebung beauftragt sind.

Aufkommende Bedrohungen, auf die Sie achten sollten

Cybersicherheitsexperten sollten angesichts der sich weiterentwickelnden Technologie wachsam gegenüber mehreren neuen Bedrohungen bleiben. Künstliche Intelligenz (KI) und maschinelles Lernen werden genutzt, um ausgefeiltere Phishing- und Social-Engineering-Angriffe zu entwickeln, die schwerer zu erkennen sind, und es gleichzeitig für Bedrohungsakteure einfacher zu machen, Anwendungen zu analysieren und sie zurückzuentwickeln. Angriffe auf die Lieferkette sind weit verbreitet, wobei Angreifer vertrauenswürdige Softwarequellen kompromittieren, um Malware weithin zu verbreiten. Das Internet der Dinge (IoT) erweitert die Angriffsfläche, da es vielen vernetzten Geräten oft an robuster Sicherheit mangelt, was sie zu leichten Zielen für Sicherheitsverletzungen macht. Die 5G-Technologie steigert zwar die Netzwerkeffizienz, bringt jedoch aufgrund ihres dezentralen Charakters und der großen Anzahl angeschlossener Geräte auch neue Schwachstellen mit sich. Ransomware entwickelt sich mit Ransomware-as-a-Service-Plattformen weiter, die es für technisch nicht versierte Kriminelle einfacher machen, Angriffe zu starten. Reverse Engineering ist eine Technik, die in der Cyber-Bedrohungslandschaft hauptsächlich zur Analyse von Malware und zur Entdeckung von Pfaden zu Servern in Software- und Hardwaresystemen eingesetzt wird. Indem sie Software dekonstruieren und verstehen, wie sie funktioniert, können Cybersicherheitsexperten erkennen, wie Clients mit Servern kommunizieren, und potenzielle Angriffsvektoren antizipieren und abschwächen. Für Cybersicherheitsexperten ist es von entscheidender Bedeutung, über diese Reverse Engineering- und anderen Bedrohungen auf dem Laufenden zu bleiben, um wirksame Verteidigungsstrategien zu entwickeln.

Rolle von Threat Intelligence bei der Bedrohungsüberwachung

Definition von Bedrohungsintelligenz

Threat Intelligence spielt eine zentrale Rolle bei der Bedrohungsüberwachung, indem sie verwertbare Informationen über neu auftretende oder bestehende Bedrohungen bereitstellt, die sich auf ein Unternehmen auswirken können. Diese Informationen umfassen detaillierte Analysen der Bedrohungsakteure, ihrer Taktiken, Techniken und Verfahren (TTPs) sowie Kompromittierungsindikatoren (IOCs), die Sicherheitsteams dabei helfen, potenzielle Risiken zu identifizieren und zu mindern. Durch die Nutzung von Bedrohungsinformationen können Unternehmen ihre Sicherheitsreaktionen priorisieren, ihre Abwehrmechanismen verbessern und ihre Strategien zur Bedrohungsüberwachung so anpassen, dass sie proaktiver und zielgerichteter sind. Dies führt zu einer robusteren Verteidigungshaltung, die Echtzeit-Sicherheitsinformationen mit den Risikomanagementzielen der Organisation in Einklang bringt.

Nutzung von Threat Intelligence bei der Überwachung

Die Nutzung von Bedrohungsinformationen bei der Überwachung umfasst die Integration von Echtzeit-Intelligence-Feeds in Sicherheitssysteme, um die Erkennung und Analyse von Bedrohungen zu verbessern. Durch die Einbettung dieser Informationen in Tools wie Schutzpläne, SIEM-Systeme, Firewalls und Intrusion-Detection-Systeme können Unternehmen den Prozess der Identifizierung und Reaktion auf Gefährdungsindikatoren automatisieren. Dadurch können Sicherheitsteams ungewöhnliche Aktivitätsmuster, die mit bekannten Taktiken, Techniken und Verfahren von Bedrohungsakteuren übereinstimmen, schnell erkennen. Darüber hinaus können Bedrohungsinformationen verwendet werden, um Sicherheitsrichtlinien anzupassen und geeignete Abwehrmaßnahmen zu implementieren, z. B. einzelne Wachen oder Schutzmaßnahmen, basierend auf der Schwere und Relevanz der Informationen, um sicherzustellen, dass die Sicherheitsmaßnahmen des Unternehmens immer auf die neueste Bedrohungslandschaft abgestimmt sind. Dieser proaktive Ansatz beschleunigt nicht nur die Reaktionszeiten, sondern verbessert auch die Gesamteffizienz und Effektivität des Bedrohungsüberwachungsprozesses.

Techniken und Tools zur Bedrohungsüberwachung

Überwachung der Netzwerksicherheit

Tools zur Netzwerksicherheitsüberwachung (NSM) schützen Computernetzwerke. Mit diesen Tools können Unternehmen sowohl aktuelle als auch potenzielle Sicherheitsbedrohungen und -vorfälle erkennen, analysieren und darauf reagieren. NSM-Tools sammeln kontinuierlich Netzwerkdaten wie Verkehrsprotokolle, Pakete und Datenflüsse und analysieren diese Daten, um verdächtige Aktivitäten und Anomalien zu identifizieren, die auf eine Sicherheitsverletzung hinweisen könnten. Durch die Bereitstellung von Echtzeiteinblicken in den Netzwerkbetrieb ermöglichen diese Tools Sicherheitsanalysten, Bedrohungsverhalten zu verfolgen, ihre Auswirkungen zu bewerten und umgehend zu reagieren, um Risiken zu mindern. Darüber hinaus umfassen NSM-Tools häufig Funktionen wie die Integration von Bedrohungsinformationen, Warnsysteme und automatisierte Reaktionsfunktionen, die dazu beitragen, den Überwachungsprozess zu rationalisieren und die allgemeine Sicherheitslage eines Unternehmens zu verbessern. Durch umfassende Überwachung und Analyse spielen NSM-Tools eine entscheidende Rolle beim Schutz der Netzwerkintegrität und safeSchutz sensibler Daten vor Cyber-Bedrohungen.

Endpunkt-Bedrohungsüberwachung

Die Überwachung von Endpoint-Bedrohungen, insbesondere mit Fokus auf Client-Anwendungen, ist ein entscheidender Bestandteil einer umfassenden Cybersicherheitsstrategie. Dieser Prozess umfasst die kontinuierliche Analyse von Client-Anwendungen, die auf Computern, Smartphones und Browsern ausgeführt werden, um böswillige Aktivitäten, die auf Client-Anwendungen abzielen, zu erkennen und darauf zu reagieren. Durch den Einsatz von Echtzeit-Überwachungstools und -techniken wie dynamischer Instrumentierungserkennung und Prüfsummenwächtern können Unternehmen verdächtiges Anwendungsverhalten wie unbefugten Datenzugriff, ungewöhnliche Netzwerkverbindungen oder unerwartete Änderungen der Dateiintegrität erkennen. Dadurch können IT-Sicherheitsteams betroffene Anwendungen schnell isolieren und Bedrohungen abschwächen, bevor sie sich ausbreiten oder erheblichen Schaden anrichten können. Durch die Endpunkt-Bedrohungsüberwachung wird sichergestellt, dass Client-Anwendungen vor Missbrauch geschützt bleiben und sowohl die Integrität der Geräte als auch die Vertraulichkeit der darin enthaltenen Daten gewahrt bleiben.

Top-Tools zur Bedrohungsüberwachung

RSA-Netwitness: Ein umfassendes Tool zur Überwachung von Netzwerkbedrohungen, das laut RSA die gesamte IT-Unternehmensinfrastruktur überwachen kann. Umfasst Funktionen zur Bedrohungssuche und -erkennung, anpassbare Dashboards und nutzt maschinelles Lernen, um potenzielle Bedrohungen zu erkennen und automatisch Echtzeitwarnungen zu generieren.

Schnauben: Ein Open-Source-Tool, das in vielen der größten Betriebszentren für Unternehmenssicherheit weltweit verfügbar ist. Snort analysiert den Netzwerkverkehr und identifiziert eine Vielzahl von Bedrohungen wie Malware, Spyware und Remote-Exploits. Snort gilt als „regelbasiertes“ System, das größtenteils auf der Grundlage der Anomalieerkennung funktioniert.

Splunk Enterprise-Sicherheit: Der vielleicht bekannteste Security Information and Event Manager (SIEMs), der die gesamte IT-Infrastruktur mit Schwerpunkt auf dem Netzwerkverkehr überwacht. Splunk nutzt maschinelles Lernen, um Bedrohungen zu erkennen und Gegenmaßnahmen zu ergreifen. Es bietet außerdem eine erweiterte Korrelations-Engine sowie Funktionen zur Bedrohungssuche.

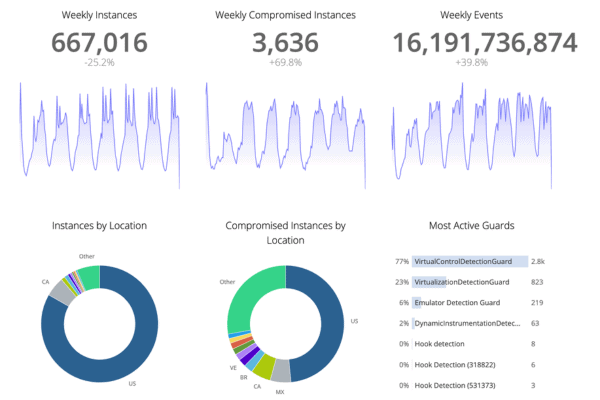

Digital.ai App-bewusst: Eines der wenigen Application Threat Hunting-Produkte auf dem Markt, das sich ausschließlich auf Anwendungen konzentriert, die sich außerhalb der IT-Infrastruktur oder Firewall des Unternehmens befinden. App-bewusst Überwacht Angriffe auf Anwendungen durch „Wächter“ oder Schutzmaßnahmen, die im Rahmen des Anwendungserstellungsprozesses in Apps integriert werden. App Aware ist in der Regel in die oben beschriebenen SIEMs und Tools zur Bedrohungsüberwachung integriert, um die Bedrohungsüberwachung von Apps innerhalb der Unternehmens-Firewall zu verbessern.

Implementierung der Bedrohungsüberwachung in Ihrem Unternehmen

Implementieren einer Bedrohungsüberwachung in einer Organisation umfasst eine Reihe strategischer Schritte, die die Sicherheitslage verbessern. Zunächst ist es wichtig, eine gründliche Risikobewertung durchzuführen, um die wichtigsten Vermögenswerte der Organisation – einschließlich der Anwendungen, die die Organisation sowohl Mitarbeitern als auch Kunden zur Verfügung stellt – und die potenziellen Bedrohungen, denen sie ausgesetzt sind, zu identifizieren. Basierend auf dieser Bewertung besteht der nächste Schritt darin, geeignete Tools und Technologien zur Bedrohungsüberwachung auszuwählen, z. B. Intrusion Detection Systems (IDS), Security Information and Event Management (SIEM)-Systeme und Client Anwendungsüberwachung Tools, die auf die spezifischen Bedürfnisse der Organisation abgestimmt sind. Nach der Auswahl der Tools deployEs ist von entscheidender Bedeutung, diese Lösungen zu konfigurieren und zu konfigurieren, um den Netzwerkverkehr, Systemprotokolle und Endpunktanwendungen genau zu überwachen. Die Schulung des IT-Personals für die Verwaltung dieser Systeme und die Interpretation der von ihnen generierten Warnungen ist ein weiterer wichtiger Schritt, um sicherzustellen, dass das Team schnell und effektiv auf erkannte Bedrohungen reagieren kann. Schließlich wird durch die kontinuierliche Aktualisierung und Verfeinerung der Prozesse und Tools zur Bedrohungserkennung, -minderung und -überwachung als Reaktion auf sich entwickelnde Bedrohungen und sich ändernde organisatorische Anforderungen sichergestellt, dass die Überwachungsbemühungen effektiv und relevant bleiben. Durch diese Schritte kann eine Organisation ein robustes Bedrohungsüberwachungs-Framework einrichten, das fortlaufenden Schutz vor potenziellen Sicherheitsbedrohungen bietet.

Eine effektive Bedrohungsüberwachung ist für die Aufrechterhaltung einer sicheren Organisation, die umgehend auf Cyber-Bedrohungen reagieren und potenzielle Schäden minimieren kann, unerlässlich. Dieser Prozess erfordert ein robustes Framework, das fortschrittliche Überwachungstools, wie Intrusion-Detection-Systeme und Security-Information-Event-Management-Systeme, mit Echtzeit-Bedrohungsinformationen integriert, um potenzielle Sicherheitsvorfälle zu antizipieren und zu identifizieren. Dazu gehört die kontinuierliche Bewertung und Aktualisierung von Sicherheitsmaßnahmen zur Bewältigung neu auftretender Bedrohungen sowie die Anpassung der Bedrohungsüberwachungsstrategie auf der Grundlage organisatorischer Änderungen und sich entwickelnder Risikolandschaften. Es ist von entscheidender Bedeutung, Sicherheitsteams ordnungsgemäß zu schulen und auszurüsten, damit sie Überwachungsdaten interpretieren und darauf reagieren können, um sicherzustellen, dass sie Bedrohungen schnell isolieren und abschwächen können. Letztlich zeichnet sich eine erfolgreiche Bedrohungsüberwachung durch ihre proaktive Haltung aus, die es einem Unternehmen ermöglicht, Bedrohungen frühzeitig zu erkennen, effektiv zu reagieren und die betriebliche Integrität angesichts der dynamischen und allgegenwärtigen Natur von Cyber-Bedrohungen aufrechtzuerhalten.