Les clés sont exposées lorsqu'elles sont codées en dur dans les applications mobiles et de bureau

Créer des applications connectées avec des expériences utilisateur innovantes et réactives nécessite de communiquer et de maintenir un contenu sensible.

Qu'il s'agisse de quelques octets de données, de mises à jour de fonctionnalités, de scores de jeu, d'informations de compte ou de flux vidéo, il doit être protégé, peu importe comment et où il voyage, repose ou est stocké. Ne pas protéger le contenu et les communications avec les utilisateurs peut entraîner des sanctions gouvernementales, des fraudes et des vols de adresse IP, sans parler de la perte de confiance des clients, des dommages à la marque et du vol de revenus. Acteurs de la menace exploitera toutes les faiblesses des applications afin de gagner en renommée, en notoriété, en secrets gouvernementaux ou même simplement pour le mdr.

Le chiffrement des informations tout au long de leur cycle de vie (en transit, au repos et « dans l'application ») est un élément important pour éviter que les données sensibles ne tombent entre de mauvaises mains. Des efforts considérables ont été déployés pour sécuriser les données en transit, des couches de transport sécurisées au chiffrement des données depuis la source. Le maillon faible de cette chaîne est le point final : l'application. La vulnérabilité des applications aux terminaux, que ce soit dans les applications mobiles ou de bureau, a conduit à la croissance des attaques "Man-at-the-end" ou MATE.

Les applications utilisant du contenu crypté utilisent des clés pour décrypter le trafic entrant et crypter le trafic sortant – opérations gérées par des fonctions contenues dans le code de l’application. Si le code d'une application est ingénierie inverse, les clés utilisées pour chiffrer/déchiffrer le contenu peuvent être découvertes et fournir aux acteurs malveillants ce dont ils ont besoin pour déchiffrer les informations chiffrées. Les données résidant dans l'application peuvent être compromises ainsi que toutes les communications entre l'application et les systèmes de back-office.

Défis

- Lorsqu'une application est rétro-conçue ou que son code est supprimé, les clés utilisées pour chiffrer/déchiffrer le contenu peuvent être découvertes

- Si les clés de chiffrement sont découvertes, elles peuvent être copiées, redistribuées et utilisées à des fins malveillantes

- Une fois les clés copiées, elles peuvent être utilisées pour observer les données et les communications avec les serveurs principaux

- Les outils traditionnels de protection des données ne sont pas conçus pour protéger les clés contre l'ingénierie inverse ou le code d'application compromis.

Si les clés de chiffrement sont découvertes, elles peuvent être copiées, redistribuées et utilisées à des fins malveillantes. Il est presque impossible de détecter l'utilisation abusive de clés compromises, car elles seront utilisées via un trafic apparemment légitime. Une fois compromise, la résolution d'une violation de clé demande beaucoup de temps et de ressources et nécessite de ressaisir et de mettre à jour chaque application et processus utilisant ces clés.

Les outils traditionnels de protection des données n'ont pas été conçus pour empêcher que les clés ne soient découvertes par rétro-ingénierie, suppression de code ou autrement comprenant du code d'application.

La cryptographie White-Box garantit la sécurité des clés et des données dans les applications mobiles et de bureau et protège ainsi la communication entre les applications et les systèmes back-end.

Digital.ai Fiche produit sur la clé et la protection des données

La cryptographie White-Box garantit la sécurité des clés et des données dans les applications mobiles et de bureau et protège ainsi la communication entre les applications et les systèmes back-end.

Digital.aiLa clé et la protection des données sécurise les données en transit en protégeant les clés de chiffrement/déchiffrement stockées dans vos applications mobiles et de bureau. À l'aide de techniques et de transformations mathématiques, Key and Data Protection utilise la cryptographie en boîte blanche pour mélanger (ou * étaler *) le code et les clés de l'application afin de sécuriser les opérations cryptographiques, de sorte que les clés codées en dur ne puissent pas être trouvées ou extraites de l'application pour être utilisées ailleurs.

Digital.aiLa clé et la protection des données protège les clés et les données sensibles avec une suite de cryptographie en boîte blanche complète qui protège les applications mobiles, de bureau et de serveur. La protection des clés et des données prend en charge tous les principaux chiffrements, modes et tailles de clé, et peut interagir directement avec d'autres packages cryptographiques (tels que OpenSSL) et périphériques de votre environnement sans nécessiter de modifications côté serveur.

Nous prenons en charge le chiffrement symétrique, l'échange de clés Diffie-Hellman, les codes d'authentification de message basés sur le hachage, le chiffrement asymétrique, la génération de signature, l'encapsulation et la dérivation de clé, le partage secret Shamir et l'algèbre "BigInteger".

En plus de prendre en charge tous les principaux algorithmes et modes, Digital.ai Protection des clés et des données est l'un des rares produits de sécurité actuellement "en cours de test" pour la certification FIPS 140-3. Digital.ai La cryptographie White-Box est disponible sur les plateformes iOS, Android, Windows, Mac et Linux.

Principaux avantages

Empêcher l'extraction des clés de chiffrement des applications

Cryptographie en boîte blanche qui gère, protège et chiffre les clés

- Combinez le code et les clés de l'application pour les opérations cryptographiques

- Masquez les clés même lorsque les applications sont rétro-conçues grâce à des kits d'outils d'instrumentation dynamiques

Protégez la communication entre les applications et les serveurs principaux

Protège les clés de chiffrement/déchiffrement stockées dans une application

- Empêche la copie et la redistribution des clés

- Empêche les attaques "Man-in-the-middle" (MITM) et "Man-at-the-end" (MATE)

Prend en charge diverses plates-formes et tous les principaux chiffrements, modes et tailles de clé

Protection des applications mobiles, de bureau et de serveur

- Suite de cryptographie en boîte blanche complète pouvant être utilisée pour ajouter une protection aux applications mobiles, de bureau et de serveur

- Interagit directement avec d'autres packages cryptographiques (tels que OpenSSL) et périphériques de votre environnement sans nécessiter de modifications côté serveur

- Utilise des techniques avancées telles que Shamir Secret Sharing, Donna Curves, ECC, BigInteger Algebra et Découvrirded XOR

Capacités clés

Cryptage symétrique

- AES (128 ou 256 bits, CBC, ECB, GCM)

- DES (Simple, Triple)

Échange de clés

- ECC/DH (Diffie-Hellman)

- FCC/DH

Hachage sécurisé + HMAC

- SHA-1/2/3

- HMAC (SHA)

- CCMC (AES)

- DES MAC3

Cryptage asymétrique

- ECC/EG (ElGamal)

- RSA (tailles de clé 2048, 3072, 4096 et supérieures)

Génération de signatures

- ECC/DSA (algorithme de signature numérique)

- RSA (tailles de clé 2048, 3072, 4096 et supérieures)

Emballage de clé et dérivation

- Emballage de clés NIST et CMLA

- Dérivation des clés NIST, CMLA et OMA

Algèbre de grands entiers

Fournit des moyens d'effectuer l'arithmétique modulaire (addition et multiplication) sous forme de boîte blanche

Partage secret de Shamir

Divise les secrets qui doivent être chiffrés en différentes parties uniques

À propos Digital.ai

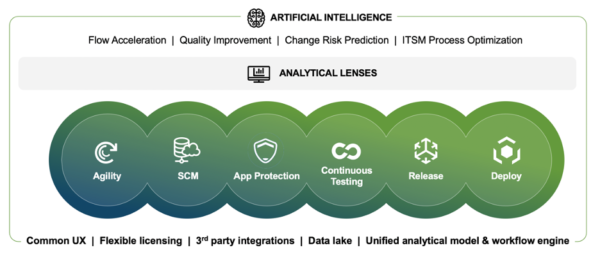

Digital.ai est une entreprise technologique de pointe qui se consacre à aider les entreprises du Global 5000 à atteindre leurs objectifs de transformation numérique. De l'entreprise Alimenté par l'IA DevSecOps plateforme unifie, sécurise et génère des informations prédictives tout au long du cycle de vie des logiciels. Digital.ai permet aux organisations de faire évoluer les équipes de développement de logiciels, de fournir en continu des logiciels avec une qualité et une sécurité accrues tout en découvrant de nouvelles opportunités de marché et en améliorant la valeur commerciale grâce à des investissements logiciels plus intelligents.

Informations supplémentaires sur Digital.ai peut être trouvé à digital.ai et sur Twitter, LinkedIn et Facebook.

En savoir plus sur Digital.ai Application Security