Qu'est-ce que l'obscurcissement du code et comment ça marche

L'obscurcissement du code rend les applications que vous créez et mettez à la disposition de vos clients et employés pour une utilisation en dehors de votre pare-feu plus difficiles à désosser.

Table des matières

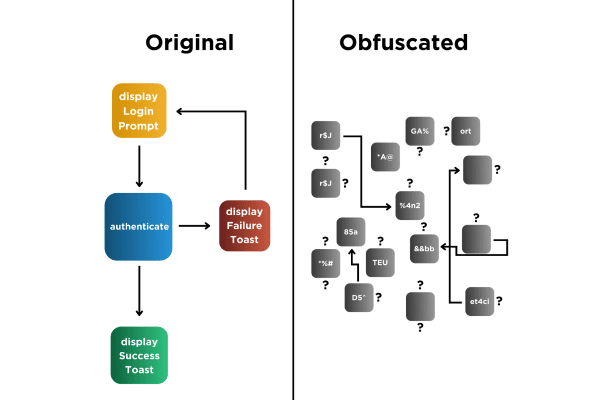

L'obscurcissement du code est un processus qui rend les applications que vous créez pour être utilisées en dehors de votre pare-feu plus difficiles à comprendre après avoir été décompilées ou ingénierie inverse.

Pourquoi l’obscurcissement du code est-il nécessaire ?

Les applications que vous créez pour vos employés et clients (applications utilisées en dehors de votre pare-feu) contiennent des exemples pratiques qui montrent comment accéder à vos systèmes back-end. Ils doivent contenir ces exemples de travail pour fonctionner. Si vous ne masquez pas le code dans vos applications, alors acteurs de la menace sera en mesure de lire cet exemple fonctionnel en téléchargeant simplement votre application depuis l'app/play ou la boutique d'applications tierce, en les plaçant dans l'une des nombreuses boîtes à outils ou décompilateurs d'instrumentation dynamique disponibles gratuitement, et en lisant simplement le code. L’obscurcissement du code rend ce type de subterfuge plus difficile à perpétrer pour les acteurs malveillants.

Techniques utilisées dans l’obscurcissement du code

Obscurcissement de la mise en page

L'obfuscation de la mise en page fait référence à une technique spécifique dans le domaine de l'obscurcissement du code visant à protéger les logiciels en modifiant la structure et la présentation de son code exécutable. Cette méthode consiste à réorganiser l'ordre des instructions et à insérer du code non fonctionnel pour confondre et induire en erreur toute personne tentant de faire de l'ingénierie inverse ou d'analyser le logiciel. En perturbant le flux logique généralement attendu dans la structure du code, l'obscurcissement de la disposition rend beaucoup plus difficile aux acteurs malveillants de discerner le véritable objectif du programme ou d'extraire des données précieuses.

Obfuscation des données

L'obscurcissement des données est une technique de sécurité utilisée pour protéger les informations sensibles en les masquant délibérément afin d'empêcher tout accès non autorisé pendant le développement de logiciels et deployment. Cette méthode implique de modifier les données réelles de manière à ce qu'elles restent utilisables pour le traitement et les tests, mais deviennent inintelligibles ou dénuées de sens en dehors de leur contexte prévu. Les techniques courantes incluent le masquage, la tokenisation et le brouillage des données.

Obscurcissement du flux de contrôle

Control Flow Obfuscation est une technique avancée de protection du code utilisée pour sécuriser les logiciels en rendant sa logique d'exécution plus complexe et plus difficile à comprendre. Cette méthode consiste à modifier les chemins d’exécution normaux et prévisibles d’un programme sans modifier sa sortie finale. Les techniques utilisées incluent l'insertion d'instructions conditionnelles, itératives et de saut qui conduisent à des séquences d'exécution trompeuses et à des chemins de code morts. Ces interventions compliquent le graphique de flux de contrôle de l'application, ce qui rend difficile pour les ingénieurs inverses ou les outils automatisés de retracer la véritable fonctionnalité du code ou d'effectuer une analyse statique.

Obscurcissement préventif

L'obscurcissement préventif est une stratégie de sécurité proactive qui implique l'utilisation de techniques d'obscurcissement pour safeprotégez le code logiciel avant qu’il ne devienne la cible d’activités malveillantes. Cette approche anticipe les menaces de sécurité potentielles et met en œuvre des méthodes d'obscurcissement telles que l'obscurcissement de la présentation, des données et des flux de contrôle dès le début du cycle de vie du développement logiciel. En masquant la logique interne, les structures de données et le flux d'exécution d'une application, l'obscurcissement préventif rend considérablement plus difficile l'analyse ou la falsification du logiciel par les attaquants. Cette méthode est particulièrement efficace pour dissuader l’ingénierie inverse et garantir que même en cas de failles de sécurité, les éléments essentiels du logiciel restent protégés.

Avantages de l’utilisation de l’obscurcissement du code

Protection contre l'ingénierie inverse

L'obscurcissement constitue un mécanisme de défense crucial contre l'ingénierie inverse en compliquant la lisibilité et l'intelligibilité du code logiciel. En transformant un code simple en un puzzle alambiqué et complexe, les techniques d'obscurcissement telles que la modification des flux de contrôle, le chiffrement des chaînes de données et la réorganisation des structures de code entravent considérablement la capacité des attaquants à décortiquer et à comprendre les fonctionnalités sous-jacentes du logiciel. Cette protection garantit que les algorithmes propriétaires, la logique métier et les données sensibles restent protégés contre les concurrents, les cybercriminels et autres entités non autorisées cherchant à reproduire ou à exploiter le logiciel.

Sécurisation de la adresse IP

L'obscurcissement joue un rôle clé dans la protection des actifs intellectuels des logiciels en masquant le code source qui incarne de précieuses techniques et innovations propriétaires. Cette méthode empêche les concurrents et les entités malveillantes d'accéder ou de reproduire facilement les aspects uniques des logiciels, tels que les algorithmes, les choix de conception et les processus spécialisés. En intégrant la complexité dans la structure du code et les chemins d'exécution, l'obscurcissement garantit que la adresse IP reste inaccessible et difficile à dupliquer. safepréserver l'avantage concurrentiel de l'entreprise et ses efforts d'innovation continus.

Améliorer l'efficacité du code

Bien que l’obfuscation soit principalement utilisée à des fins de sécurité, elle peut également conduire indirectement à une amélioration de l’efficacité du code dans certains contextes. En restructurant et en minimisant les chemins de code grâce à des techniques telles que l'élimination des codes morts et l'optimisation des flux de contrôle, l'obscurcissement peut réduire l'empreinte du code et potentiellement diminuer la charge sur les processeurs. Ce processus de rationalisation peut entraîner des temps d'exécution plus rapides et une utilisation moindre de la mémoire, en particulier dans les applications volumineuses où l'excès de code peut être supprimé sans affecter les fonctionnalités. Ainsi, même si son objectif principal est de sécuriser le code, l’obscurcissement peut également contribuer à des performances applicatives plus efficaces dans des circonstances spécifiques.

Le processus d’obscurcissement du code

Obscurcissement manuel

L'obfuscation manuelle est une technique de obscurcissement du code dans laquelle les développeurs modifient intentionnellement le code source à la main pour le rendre plus difficile à comprendre et à procéder à une ingénierie inverse. Cette pratique implique de renommer les variables et les fonctions en noms non descriptifs, de restructurer les constructions logiques et d'insérer des commentaires trompeurs ou de supprimer de la documentation. Contrairement aux outils automatisés qui appliquent systématiquement des modèles d’obscurcissement, l’obscurcissement manuel permet des approches plus nuancées et créatives pouvant cibler spécifiquement les zones les plus sensibles de la base de code. Cependant, cela nécessite une compréhension approfondie du code et peut prendre du temps, ce qui le rend moins évolutif pour des projets plus importants. L'obfuscation manuelle est particulièrement utile pour adapter l'obfuscation aux besoins spécifiques et aux problèmes de sécurité de l'application.

Obscurcissement automatisé

L'obscurcissement automatisé fait référence à l'utilisation d'outils logiciels pour obscurcir le code source automatiquement et systématiquement. Ces outils appliquent diverses techniques d'obscurcissement telles que le renommage des symboles, le chiffrement des chaînes et la réorganisation des blocs de code à une échelle et à une vitesse impossibles à atteindre par des méthodes manuelles. Les outils d'obscurcissement automatisés sont conçus pour s'intégrer de manière transparente dans le processus de construction, garantissant que l'obscurcissement est appliqué de manière cohérente à chaque fois que le code est compilé. Cela permet non seulement d'économiser beaucoup de temps et d'efforts, mais contribue également à maintenir un niveau de sécurité cohérent dans toutes les parties de l'application. L'obfuscation automatisée est particulièrement utile dans les projets à grande échelle où le maintien de pratiques d'obscurcissement manuelles serait peu pratique et gourmand en ressources.

Limites de l’obscurcissement du code

Même si l’obscurcissement du code augmente efficacement la difficulté de l’ingénierie inverse des logiciels, il ne s’agit pas d’une solution de sécurité infaillible. L’une des principales limites est que l’obscurcissement n’élimine pas les vulnérabilités du code lui-même ; il les cache simplement à la vue immédiate. Des attaquants expérimentés disposant de suffisamment de temps et de ressources peuvent éventuellement déchiffrer le code obscurci, notamment à l'aide d'outils et de techniques de désobscurcissement sophistiqués. De plus, l'obscurcissement peut parfois entraîner une dégradation des performances, car la complexité supplémentaire introduite peut augmenter le temps d'exécution et la consommation de ressources de l'application. De plus, l’obscurcissement peut compliquer le débogage et la maintenance du logiciel, car la lisibilité et l’intelligibilité du code sont considérablement réduites. Ces facteurs rendent essentiel le recours à l’obscurcissement dans le cadre d’une stratégie de sécurité plus large, complétée par d’autres mesures défensives.

Obfuscation de code dans différents langages de programmation

Différentes langues peuvent être obscurcies à différents degrés et nécessitent différents niveaux d’obscurcissement pour être véritablement sécurisées. Les langages qui compilent dans un format intermédiaire, par exemple, conservent une quantité importante de métadonnées qui, si elles ne sont pas obscurcies, peuvent facilement faire l'objet d'une ingénierie inverse avec des outils de piratage disponibles dans le commerce. Une description complète des façons dont différentes langues peuvent et doivent être obscurcies, cliquez sur ici.

Outils d’obscurcissement de code populaires

- Dotfuscateur : Spécialement conçu pour les applications .NET, Dotfuscator offre une protection complète en obscurcissant le code, en renommant les identifiants et en cryptant les chaînes. Il fournit également des fonctionnalités de sécurité supplémentaires telles que la détection de falsification et l'expiration pour davantage de sécurité. safeapplications de garde.

- Obfuscateur-LLVM : Cet outil est une extension du compilateur LLVM conçue pour ajouter des fonctionnalités d'obscurcissement aux projets compilés via LLVM. Il prend en charge diverses techniques d'obscurcissement telles que l'aplatissement du flux de contrôle et la substitution d'instructions, destinées aux applications C et C++.

- Outil d'obscurcissement JavaScript : Ciblant JavaScript, cet outil fournit une obscurcissement en transformant le code dans un format difficile à comprendre à l'aide de diverses techniques telles que le renommage des variables, le cryptage des chaînes et le brouillage des fonctions. Il est particulièrement utile pour protéger les scripts d'applications Web contre toute falsification ou copie.

- Obfuscateur Xamarin : Destiné aux applications développées à l'aide du framework Xamarin, cet outil permet de protéger le code sur différentes plateformes mobiles, notamment iOS et Android. Il applique plusieurs méthodes d'obscurcissement pour gérer les besoins spécifiques de mobile application security.

Ces outils open source constituent des atouts précieux dans la boîte à outils d'un développeur pour aider à protéger la adresse IP et à améliorer la sécurité de leurs applications.

Si vous recherchez les meilleurs outils d'obscurcissement, nous devrons bien sûr vous recommander les nôtres. Digital.ai Application Security pour mobile, Site webou Applications de bureau.

Avancées dans les techniques d’obscurcissement

Voici un aperçu de certaines des avancées les plus récentes en matière de techniques d'obscurcissement, mettant en évidence les progrès innovants réalisés dans ce domaine :

Informatique confidentielle

L’une des avancées de pointe en matière d’obscurcissement est l’intégration de l’informatique confidentielle, qui permet d’effectuer des calculs sur des données cryptées sans avoir besoin de les déchiffrer au préalable. Cette technique est particulièrement prometteuse pour le cloud computing et la confidentialité des données, car elle permet un traitement sécurisé tout en préservant la confidentialité des données.

Obscurcissement à plusieurs niveaux

Les développeurs utilisent désormais des approches d'obscurcissement à plusieurs niveaux, qui appliquent plusieurs techniques d'obscurcissement différentes à différentes étapes du processus de développement logiciel. Cette stratégie en couches améliore la sécurité en rendant exponentiellement plus difficile pour les attaquants de supprimer chaque couche obscurcie.

Obscurcissement basé sur l'IA

L'intelligence artificielle est utilisée pour automatiser et optimiser le processus d'obscurcissement. Les algorithmes d'IA peuvent analyser le code et déterminer les techniques d'obscurcissement les plus efficaces à appliquer, en fonction des modèles spécifiques et des vulnérabilités présentes dans le logiciel. Cette méthode garantit une obscurcissement hautement personnalisé et robuste.

Prédicat opaque*

Des recherches récentes ont affiné l'utilisation de prédicats opaques dans l'obscurcissement du code. Il s'agit d'expressions du code dont la valeur de vérité est toujours connue au moment de la compilation mais apparaît ambiguë à un attaquant. Les améliorations apportées à la génération de prédicats opaques plus complexes rendent le processus de désobscurcissement plus difficile et plus long.

Résistance à l’informatique quantique

À mesure que l’informatique quantique progresse, les chercheurs développent des techniques d’obscurcissement capables de résister aux attaques des ordinateurs quantiques, ce qui pourrait potentiellement briser de nombreuses méthodes cryptographiques actuellement utilisées. Cela implique de concevoir des algorithmes résistants aux méthodes de décryptage classiques et quantiques.

Rôle de l'IA dans l'obscurcissement du code

L'intelligence artificielle révolutionne le domaine de l'obscurcissement du code en introduisant des techniques plus intelligentes et plus adaptatives qui améliorent la sécurité et l'efficacité des mesures de protection des logiciels. Voici quelques rôles clés que joue l’IA dans ce domaine :

- Prise de décision automatisée en matière d'obscurcissement : L'IA peut analyser une base de code pour identifier les segments critiques qui bénéficieraient le plus de l'obscurcissement, optimisant ainsi l'application des techniques d'obscurcissement. En tirant les leçons des résultats d’obscurcissement précédents, les algorithmes d’IA peuvent prédire quelles méthodes seront les plus efficaces pour différents types de code, rendant ainsi le processus plus ciblé et plus efficace.

- Personnalisation et adaptabilité : Les outils basés sur l'IA peuvent adapter les techniques d'obscurcissement à l'architecture spécifique et au modèle de menace d'une application. Cette approche personnalisée garantit que l’obscurcissement est non seulement plus difficile à inverser, mais n’affecte pas indûment les performances ou les fonctionnalités de l’application.

- Complexité et variabilité améliorées : L’IA peut générer des modèles d’obscurcissement très complexes, plus difficiles à analyser ou à prévoir pour les attaquants. En introduisant de la variabilité et des éléments non déterministes dans le processus d’obscurcissement, l’IA rend le processus d’ingénierie inverse beaucoup plus difficile et plus long.

- Obscurcissement dynamique : L'IA peut faciliter l'obscurcissement dynamique où le code modifie sa propre structure pendant l'exécution, en fonction du contexte d'exécution ou en réponse à une attaque. Cette adaptation en direct ajoute une couche de protection supplémentaire, car l'obscurcissement n'est pas statique et change en réponse à l'environnement ou aux menaces.

- Intégration avec d'autres mesures de sécurité : L’IA peut intégrer de manière transparente l’obscurcissement à d’autres techniques de sécurité, telles que les systèmes de chiffrement et de détection d’intrusion. Par exemple, l’IA peut déterminer les meilleurs moments et méthodes pour obscurcir ou déchiffrer à nouveau des parties du code sur la base d’une analyse des menaces, créant ainsi une posture de sécurité plus robuste.