O que é monitoramento de ameaças e o papel da inteligência de ameaças

A monitorização de ameaças é essencial para manter a segurança e a integridade dos sistemas de informação numa era em que as ameaças cibernéticas são cada vez mais sofisticadas e difundidas. Esta medida de segurança proativa permite que as organizações detectem e respondam a potenciais incidentes de segurança.

O monitoramento de ameaças é uma prática crítica de segurança cibernética que envolve a observação e análise contínua de ambientes de rede e endpoints para detectar, identificar e responder a possíveis ameaças à segurança. Essa abordagem proativa utiliza uma combinação de tecnologia, processos e experiência para safeproteger os sistemas de informação contra ameaças conhecidas e emergentes. Ao integrar várias ferramentas de segurança, como sistemas de detecção de intrusões, análise de malware e análises comportamentais, o monitoramento de ameaças pode identificar atividades incomuns ou maliciosas que, de outra forma, poderiam passar despercebidas. Isto permite que as organizações respondam rapidamente a ameaças potenciais, minimizando danos e prevenindo violações. O monitoramento eficaz de ameaças também envolve o refinamento contínuo das medidas de segurança com base nas mais recentes informações sobre ameaças e na evolução dos métodos de ataque, garantindo que os mecanismos de defesa estejam sempre um passo à frente dos possíveis invasores. Através de estratégias de monitorização vigilante e de resposta rápida, as organizações podem manter uma postura de segurança robusta e proteger os seus ativos críticos contra incidentes cibernéticos.

Importância do monitoramento de ameaças

Monitoramento de ameaças é essencial para manter a segurança e a integridade dos sistemas de informação numa era em que as ameaças cibernéticas são cada vez mais sofisticadas e generalizadas. Esta medida de segurança proativa permite que as organizações detectem e respondam a potenciais incidentes de segurança antes que se transformem em violações prejudiciais. Ao analisar continuamente o comportamento da rede, as comunicações e os endpoints, o monitoramento de ameaças ajuda a identificar atividades suspeitas e anomalias que podem indicar um ataque cibernético ou uso indevido interno. Esta detecção precoce é crucial para limitar o impacto das ameaças, reduzir o tempo de inatividade e proteger dados confidenciais. Além disso, um monitoramento eficaz de ameaças fornece insights valiosos sobre padrões de ameaças e vulnerabilidades, permitindo que as organizações refinem suas estratégias de segurança e aprimorem suas medidas defensivas. No geral, a monitorização de ameaças é fundamental não só para a detecção e resposta imediata às ameaças, mas também para a resiliência a longo prazo e a conformidade com os requisitos regulamentares, garantindo que as organizações possam safeproteger suas operações e reputação contra o cenário em evolução dos riscos cibernéticos.

Compreendendo o cenário de ameaças: tipos de ameaças

O cenário das ameaças cibernéticas é vasto e diversificado, abrangendo uma série de atividades maliciosas concebidas para prejudicar ou explorar sistemas digitais. Vírus e worms são algumas das formas mais antigas de malware, projetados para infectar, replicar e se espalhar para outros computadores, muitas vezes corrompendo dados ou assumindo o controle de recursos do sistema. **Ransomware** é um tipo de malware particularmente perturbador que criptografa os dados da vítima e exige o pagamento pela chave de descriptografia. **Ataques de phishing** envolvem enganar indivíduos para que forneçam informações confidenciais, fazendo-se passar por uma entidade confiável nas comunicações eletrônicas. O spyware coleta informações sobre um indivíduo ou organização sem o seu conhecimento, levando a violações de privacidade e possíveis violações de dados. Os ataques distribuídos de negação de serviço (DDoS) visam sobrecarregar sistemas, servidores ou redes com uma inundação de tráfego da Internet, interrompendo serviços para usuários legítimos. Ameaças persistentes avançadas (APTs) são processos de invasão de computador furtivos e contínuos, muitas vezes orquestrados por pessoas que visam uma entidade específica. O roubo de criptografia é outra ameaça emergente em que hackers usam recursos computacionais de outras pessoas para extrair criptomoedas. Engenharia reversa é uma técnica usada por atores de ameaças entender como os aplicativos funcionam para descobrir como o aplicativo se comunica com o servidor (para perpetrar ataques ao servidor) ou para manipular o aplicativo de outra forma para fazer com que ele faça algo que não deveria fazer. Juntas, estas ameaças representam desafios significativos para os profissionais de segurança cibernética encarregados de defender infraestruturas digitais num ambiente de ameaças em constante evolução.

Ameaças emergentes a serem observadas

Os profissionais de segurança cibernética devem permanecer vigilantes contra diversas ameaças emergentes à medida que a tecnologia evolui. A Inteligência Artificial (IA) e a aprendizagem automática estão a ser aproveitadas para criar ataques de phishing e engenharia social mais sofisticados que são mais difíceis de detetar, ao mesmo tempo que facilitam aos agentes de ameaças a análise de aplicações e a engenharia inversa das mesmas. Os ataques à cadeia de suprimentos tornaram-se predominantes, onde os invasores comprometem fontes de software confiáveis para distribuir amplamente malware. A Internet das Coisas (IoT) expande a superfície de ataque com muitos dispositivos conectados, muitas vezes sem segurança robusta, tornando-os alvos fáceis de violações. A tecnologia 5G, ao mesmo tempo que aumenta a eficiência da rede, também introduz novas vulnerabilidades devido à sua natureza descentralizada e ao grande número de dispositivos conectados. O ransomware continua a evoluir com plataformas de ransomware como serviço, facilitando o lançamento de ataques por criminosos não técnicos. A engenharia reversa é uma técnica usada no cenário de ameaças cibernéticas principalmente para analisar malware e descobrir caminhos para servidores em sistemas de software e hardware. Ao desconstruir o software e compreender como ele funciona, os profissionais de segurança cibernética podem identificar como os clientes se comunicam com os servidores e antecipar e mitigar possíveis vetores de ataque. Manter-se atualizado sobre essas engenharias reversas e outras ameaças é crucial para que os profissionais de segurança cibernética desenvolvam estratégias de defesa eficazes.

Papel da inteligência de ameaças no monitoramento de ameaças

Definindo Inteligência de Ameaças

A inteligência contra ameaças desempenha um papel fundamental no monitoramento de ameaças, fornecendo informações acionáveis sobre ameaças emergentes ou existentes que podem afetar uma organização. Essa inteligência abrange análises detalhadas dos atores da ameaça, suas táticas, técnicas e procedimentos (TTPs) e indicadores de comprometimento (IOCs) que ajudam as equipes de segurança a identificar e mitigar riscos potenciais. Ao aproveitar a inteligência sobre ameaças, as organizações podem priorizar suas respostas de segurança, aprimorar seus mecanismos defensivos e adaptar suas estratégias de monitoramento de ameaças para serem mais proativas e direcionadas. Isso resulta em uma postura de defesa mais robusta que alinha informações de segurança em tempo real com as metas de gerenciamento de riscos organizacionais.

Utilizando Inteligência de Ameaças no Monitoramento

A utilização de inteligência contra ameaças no monitoramento envolve a integração de feeds de inteligência em tempo real nos sistemas de segurança para aprimorar a detecção e análise de ameaças. Ao incorporar esta inteligência em ferramentas como planos de proteção, sistemas SIEM, firewalls e sistemas de detecção de intrusões, as organizações podem automatizar o processo de identificação e resposta a indicadores de comprometimento. Isso permite que as equipes de segurança detectem rapidamente padrões de atividades incomuns que correspondam a táticas, técnicas e procedimentos conhecidos dos atores da ameaça. Além disso, a inteligência sobre ameaças pode ser usada para ajustar políticas de segurança e implementar defesas adequadas, como guardas ou proteções individuais, com base na gravidade e relevância da inteligência, garantindo que as medidas de segurança da organização estejam sempre alinhadas com o cenário de ameaças mais recente. Esta abordagem proativa não apenas acelera os tempos de resposta, mas também melhora a eficiência e eficácia geral do processo de monitoramento de ameaças.

Técnicas e ferramentas de monitoramento de ameaças

Monitoramento de segurança de rede

As ferramentas de monitoramento de segurança de rede (NSM) defendem redes de computadores. Essas ferramentas permitem que as organizações detectem, analisem e respondam a ameaças e incidentes de segurança contínuos e potenciais. As ferramentas NSM coletam continuamente dados de rede, como logs de tráfego, pacotes e fluxos, e analisam esses dados para identificar atividades suspeitas e anomalias que possam indicar uma violação de segurança. Ao fornecer visibilidade em tempo real das operações de rede, essas ferramentas permitem que os analistas de segurança rastreiem comportamentos de ameaças, avaliem seu impacto e respondam prontamente para mitigar riscos. Além disso, as ferramentas NSM geralmente incluem recursos como integração de inteligência contra ameaças, sistemas de alerta e recursos de resposta automatizada, que ajudam a simplificar o processo de monitoramento e aprimorar a postura geral de segurança de uma organização. Através de monitoramento e análise abrangentes, as ferramentas NSM desempenham um papel crucial na proteção da integridade da rede e safeprotegendo dados confidenciais contra ameaças cibernéticas.

Monitoramento de ameaças de endpoint

O monitoramento de ameaças de endpoint, especialmente focado em aplicativos clientes, é um componente crítico de uma estratégia abrangente de segurança cibernética. Este processo envolve a análise contínua de aplicativos clientes em execução em computadores, smartphones e navegadores, para detectar e responder a atividades maliciosas direcionadas a aplicativos clientes. Ao empregar ferramentas e técnicas de monitoramento em tempo real, como detecção de instrumentação dinâmica e protetores de soma de verificação, as organizações podem identificar comportamentos suspeitos de aplicativos, como acesso não autorizado a dados, conexões de rede incomuns ou alterações inesperadas na integridade de arquivos. Isso permite que as equipes de segurança de TI isolem rapidamente os aplicativos afetados e mitiguem as ameaças antes que elas possam se espalhar ou causar danos significativos. O monitoramento de ameaças de endpoint garante que os aplicativos clientes permaneçam protegidos contra exploração, mantendo a integridade dos dispositivos e a confidencialidade dos dados que eles contêm.

Principais ferramentas de monitoramento de ameaças

Testemunha de rede RSA: Uma ferramenta abrangente de monitoramento de ameaças de rede que a RSA afirma ser capaz de monitorar toda a infraestrutura corporativa de TI. Inclui recursos de caça e detecção de ameaças, painéis personalizáveis e usa aprendizado de máquina para detectar ameaças potenciais e gerar alertas em tempo real automaticamente.

bufar: Uma ferramenta de código aberto que está presente em muitos dos maiores centros de operações de segurança corporativa do mundo. O Snort analisa o tráfego de rede e identifica uma ampla gama de ameaças, como malware, spyware e explorações remotas. O Snort é considerado um sistema “baseado em regras” que funciona principalmente com base na detecção de anomalias.

Segurança Capacidadesrial Splunk: Talvez o mais conhecido dos gerenciadores de eventos e informações de segurança (SIEMs) que monitora toda a infraestrutura de TI com foco no tráfego de rede. O Splunk usa aprendizado de máquina para identificar ameaças e fornecer mitigações de ameaças. Ele também oferece um mecanismo de correlação avançado, além de recursos de caça a ameaças.

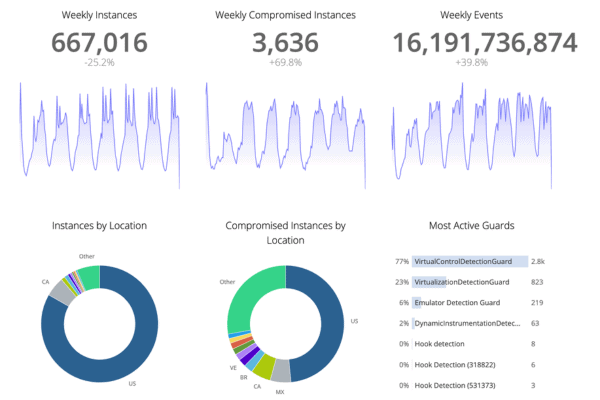

Digital.ai Consciente de aplicativos: Um dos únicos produtos de caça a ameaças de aplicativos no mercado que se concentra exclusivamente em aplicativos que estão fora da infraestrutura de TI corporativa ou do firewall. Reconhecimento de aplicativos monitora ataques a aplicativos por meio de “guardas” ou proteções integradas aos aplicativos como parte do processo de criação do aplicativo. O App Aware normalmente é integrado aos SIEMs e às ferramentas de monitoramento de ameaças descritas acima para aumentar o monitoramento de ameaças de aplicativos dentro do firewall corporativo.

Implementando monitoramento de ameaças em sua organização

Implementando monitoramento de ameaças em uma organização envolve uma série de etapas estratégicas que melhoram a postura de segurança. Inicialmente, é essencial realizar uma avaliação de risco completa para identificar os ativos mais críticos da organização – incluindo as aplicações que a organização disponibiliza aos funcionários e clientes – e as potenciais ameaças que enfrentam. Com base nesta avaliação, o próximo passo é selecionar ferramentas e tecnologias apropriadas de monitoramento de ameaças, como sistemas de detecção de intrusão (IDS), sistemas de gerenciamento de eventos e informações de segurança (SIEM) e sistemas de cliente. monitoramento de aplicativos ferramentas, que se alinham com as necessidades específicas da organização. Após a seleção das ferramentas, deployÉ crucial monitorar e configurar essas soluções para monitorar com precisão o tráfego de rede, os logs do sistema e os aplicativos de endpoint. Treinar a equipe de TI para gerenciar esses sistemas e interpretar os alertas que eles geram é outra etapa crítica, garantindo que a equipe possa responder de forma rápida e eficaz às ameaças detectadas. Por último, a atualização e o aperfeiçoamento contínuos dos processos e ferramentas de deteção, mitigação e monitorização de ameaças em resposta à evolução das ameaças e às mudanças nos requisitos organizacionais garantirão que os esforços de monitorização permaneçam eficazes e relevantes. Através destas etapas, uma organização pode estabelecer uma estrutura robusta de monitoramento de ameaças que forneça proteção contínua contra possíveis ameaças à segurança.

O monitoramento eficaz de ameaças é essencial para manter uma organização segura que possa responder prontamente às ameaças cibernéticas e minimizar possíveis danos. Este processo requer uma estrutura robusta que integre ferramentas avançadas de monitorização, tais como sistemas de deteção de intrusões e sistemas de gestão de eventos de informação de segurança, com inteligência de ameaças em tempo real para antecipar e identificar potenciais incidentes de segurança. Envolve avaliação e atualização contínuas de medidas de segurança para enfrentar ameaças emergentes e adaptar a estratégia de monitoramento de ameaças com base em mudanças organizacionais e cenários de risco em evolução. Treinar e equipar adequadamente as equipes de segurança para interpretar e agir no monitoramento dos dados é crucial, garantindo que possam isolar e mitigar rapidamente as ameaças. Em última análise, o monitoramento bem-sucedido de ameaças é caracterizado por sua postura proativa, permitindo que uma organização detecte ameaças precocemente, responda com eficácia e mantenha a integridade operacional diante da natureza dinâmica e sempre presente das ameaças cibernéticas.