Was ist Code-Verschleierung und wie funktioniert sie?

Durch die Code-Verschleierung wird es schwieriger, die Anwendungen, die Sie erstellen und Ihren Kunden und Mitarbeitern zur Verwendung außerhalb Ihrer Firewall zur Verfügung stellen, zurückzuentwickeln.

Inhaltsverzeichnis

Code-Verschleierung ist ein Prozess, der die Anwendungen, die Sie für den Einsatz außerhalb Ihrer Firewall erstellen, nach der Dekompilierung oder dekompiliert.

Warum ist Code-Verschleierung erforderlich?

Die Anwendungen, die Sie für Ihre Mitarbeiter und Kunden erstellen – Anwendungen, die außerhalb Ihrer Firewall verwendet werden – enthalten funktionierende Beispiele, die zeigen, wie auf Ihre Back-End-Systeme zugegriffen werden kann. Sie müssen diese funktionierenden Beispiele enthalten, um zu funktionieren. Wenn Sie den Code in Ihren Anwendungen nicht verschleiern, dann Bedrohungsakteure können dieses funktionierende Beispiel lesen, indem sie Ihre App einfach aus dem App/Play- oder Drittanbieter-App-Store herunterladen, sie in einen der vielen frei verfügbaren dynamischen Instrumentierungs-Toolkits oder Decompiler einfügen und einfach den Code lesen. Code-Verschleierung macht es für Bedrohungsakteure schwieriger, diese Art von Täuschungsmanöver durchzuführen.

Techniken zur Code-Verschleierung

Layout-Verschleierung

Unter Layout-Verschleierung versteht man eine spezielle Technik im Bereich der Code-Verschleierung, die darauf abzielt, Software durch Änderung der Struktur und des Layouts ihres ausführbaren Codes zu schützen. Bei dieser Methode wird die Reihenfolge der Anweisungen geändert und nicht funktionsfähiger Code eingefügt, um jeden zu verwirren und in die Irre zu führen, der versucht, die Software zurückzuentwickeln oder zu analysieren. Durch die Unterbrechung des logischen Flusses, der normalerweise in der Struktur des Codes erwartet wird, macht es die Layout-Verschleierung für böswillige Akteure erheblich schwieriger, den wahren Zweck des Programms zu erkennen oder wertvolle Daten zu extrahieren.

Datenverschleierung

Datenverschleierung ist eine Sicherheitstechnik, die zum Schutz sensibler Informationen durch absichtliche Verschleierung verwendet wird, um unbefugten Zugriff während der Softwareentwicklung zu verhindern deployment. Bei dieser Methode werden die tatsächlichen Daten so verändert, dass sie für die Verarbeitung und Prüfung verwendbar bleiben, außerhalb ihres beabsichtigten Kontexts jedoch unverständlich oder bedeutungslos werden. Zu den gängigen Techniken gehören Maskierung, Tokenisierung und Datenverschlüsselung.

Verschleierung des Kontrollflusses

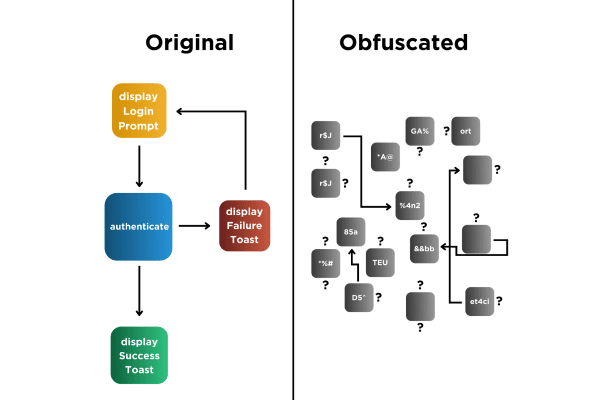

Control Flow Obfuscation ist eine fortschrittliche Codeschutztechnik, die zur Sicherung von Software eingesetzt wird, indem ihre Ausführungslogik komplexer und schwerer verständlich gemacht wird. Bei dieser Methode werden die normalen, vorhersehbaren Ausführungspfade eines Programms geändert, ohne seine endgültige Ausgabe zu ändern. Zu den verwendeten Techniken gehört das Einfügen von bedingten, iterativen und Sprunganweisungen, die zu irreführenden Ausführungssequenzen und toten Codepfaden führen. Diese Eingriffe verkomplizieren das Kontrollflussdiagramm der Anwendung und machen es für Reverse Engineers oder automatisierte Tools schwierig, die wahre Funktionalität des Codes zu verfolgen oder statische Analysen durchzuführen.

Vorbeugende Verschleierung

Präventive Verschleierung ist eine proaktive Sicherheitsstrategie, die den Einsatz von Verschleierungstechniken beinhaltet safeSchützen Sie Softwarecode, bevor er zum Ziel böswilliger Aktivitäten wird. Dieser Ansatz antizipiert potenzielle Sicherheitsbedrohungen und implementiert Verschleierungsmethoden wie Layout-, Daten- und Kontrollfluss-Verschleierung früh im Softwareentwicklungslebenszyklus. Durch die Verschleierung der internen Logik, der Datenstrukturen und des Ausführungsflusses einer Anwendung macht es die vorbeugende Verschleierung für Angreifer wesentlich schwieriger, die Software zu analysieren oder zu manipulieren. Diese Methode ist besonders wirksam bei der Verhinderung von Reverse Engineering und stellt sicher, dass die wesentlichen Elemente der Software auch bei Sicherheitsverstößen geschützt bleiben.

Vorteile der Code-Verschleierung

Schutz vor Reverse Engineering

Verschleierung dient als entscheidender Abwehrmechanismus gegen Reverse Engineering, indem sie die Lesbarkeit und Verständlichkeit von Softwarecode erschwert. Indem sie einfachen Code in ein kompliziertes und herausforderndes Puzzle verwandeln, behindern Verschleierungstechniken wie das Ändern von Kontrollflüssen, das Verschlüsseln von Datenzeichenfolgen und das Neuanordnen von Codestrukturen die Fähigkeit von Angreifern, die zugrunde liegende Funktionalität der Software zu analysieren und zu verstehen. Dieser Schutz stellt sicher, dass proprietäre Algorithmen, Geschäftslogik und sensible Daten vor Konkurrenten, Cyberkriminellen und anderen unbefugten Einheiten, die die Software replizieren oder ausnutzen möchten, geschützt bleiben.

Schutz geistigen Eigentums

Die Verschleierung spielt eine Schlüsselrolle beim Schutz des geistigen Eigentums von Software, indem sie den Quellcode maskiert, der wertvolle proprietäre Techniken und Innovationen verkörpert. Diese Methode verhindert, dass Konkurrenten und böswillige Einheiten problemlos auf die einzigartigen Aspekte der Software zugreifen oder diese replizieren, wie z. B. Algorithmen, Designentscheidungen und spezielle Prozesse. Durch die Einbettung von Komplexität in die Struktur und die Ausführungspfade des Codes stellt die Verschleierung sicher, dass das geistige Eigentum unzugänglich und schwer zu duplizieren bleibt safeWahrung des Wettbewerbsvorteils des Unternehmens und fortlaufender Innovationsbemühungen.

Verbessern Sie die Codeeffizienz

Während die Verschleierung in erster Linie Sicherheitszwecken dient, kann sie in bestimmten Kontexten auch indirekt zu einer verbesserten Codeeffizienz führen. Durch die Umstrukturierung und Minimierung von Codepfaden durch Techniken wie die Eliminierung von totem Code und die Optimierung von Kontrollflüssen kann die Verschleierung den Code-Footprint reduzieren und möglicherweise die Belastung der Prozessoren verringern. Dieser Optimierungsprozess kann zu schnelleren Ausführungszeiten und einer geringeren Speichernutzung führen, insbesondere bei großen Anwendungen, bei denen überschüssiger Code gekürzt werden kann, ohne die Funktionalität zu beeinträchtigen. Obwohl das Hauptziel darin besteht, Code zu sichern, kann die Verschleierung unter bestimmten Umständen auch zu einer effizienteren Anwendungsleistung beitragen.

Der Prozess der Code-Verschleierung

Manuelle Verschleierung

Manuelle Verschleierung ist eine Technik im Prozess der Code-Verschleierung, bei der Entwickler den Quellcode absichtlich von Hand ändern, um das Verständnis und das Reverse Engineering zu erschweren. Diese Praxis umfasst das Umbenennen von Variablen und Funktionen in nicht beschreibende Namen, das Umstrukturieren logischer Konstrukte sowie das Einfügen irreführender Kommentare oder das Entfernen von Dokumentation. Im Gegensatz zu automatisierten Tools, die Verschleierungsmuster systematisch anwenden, ermöglicht die manuelle Verschleierung differenziertere und kreativere Ansätze, die gezielt auf die sensibelsten Bereiche der Codebasis abzielen. Allerdings erfordert es ein tiefes Verständnis des Codes und kann zeitaufwändig sein, sodass es für größere Projekte weniger skalierbar ist. Die manuelle Verschleierung ist besonders nützlich, um die Verschleierung an die spezifischen Anforderungen und Sicherheitsbedenken der Anwendung anzupassen.

Automatisierte Verschleierung

Unter automatisierter Verschleierung versteht man den Einsatz von Softwaretools zur automatischen und systematischen Verschleierung von Quellcode. Diese Tools wenden eine Vielzahl von Verschleierungstechniken wie das Umbenennen von Symbolen, das Verschlüsseln von Zeichenfolgen und das Neuanordnen von Codeblöcken in einem Umfang und einer Geschwindigkeit an, die mit manuellen Methoden nicht erreichbar wären. Automatisierte Verschleierungstools sind so konzipiert, dass sie sich nahtlos in den Build-Prozess integrieren lassen und sicherstellen, dass die Verschleierung bei jeder Codekompilierung konsistent angewendet wird. Dies spart nicht nur viel Zeit und Aufwand, sondern trägt auch dazu bei, ein einheitliches Sicherheitsniveau in allen Teilen der Anwendung aufrechtzuerhalten. Die automatisierte Verschleierung ist besonders wertvoll bei Großprojekten, bei denen die Beibehaltung manueller Verschleierungspraktiken unpraktisch und ressourcenintensiv wäre.

Einschränkungen der Code-Verschleierung

Obwohl die Code-Verschleierung die Schwierigkeit beim Reverse Engineering von Software erhöht, ist sie keine unfehlbare Sicherheitslösung. Eine der Haupteinschränkungen besteht darin, dass durch die Verschleierung Schwachstellen im Code selbst nicht beseitigt werden; es verbirgt sie lediglich vor dem unmittelbaren Blick. Geschickte Angreifer mit genügend Zeit und Ressourcen können schließlich verschleierten Code entschlüsseln, insbesondere mit Hilfe ausgefeilter Entschleierungstools und -techniken. Darüber hinaus kann die Verschleierung manchmal zu Leistungseinbußen führen, da die zusätzliche Komplexität die Ausführungszeit und den Ressourcenverbrauch der Anwendung erhöhen kann. Darüber hinaus kann die Verschleierung das Debuggen und die Wartung der Software erschweren, da die Lesbarkeit und Verständlichkeit des Codes erheblich eingeschränkt wird. Aufgrund dieser Faktoren ist es unerlässlich, die Verschleierung als Teil einer umfassenderen Sicherheitsstrategie einzusetzen, ergänzt durch andere Abwehrmaßnahmen.

Code-Verschleierung in verschiedenen Programmiersprachen

Verschiedene Sprachen können unterschiedlich stark verschleiert werden und erfordern unterschiedliche Verschleierungsgrade, um wirklich sicher zu sein. Sprachen, die beispielsweise in ein Zwischenformat kompiliert werden, behalten eine erhebliche Menge an Metadaten bei, die, wenn sie nicht verschleiert werden, leicht mit handelsüblichen Hacking-Tools zurückentwickelt werden können. Eine vollständige Beschreibung des Produkts der Möglichkeiten, wie verschiedene Sprachen verschleiert werden können und sollten, finden Sie hier hier.

Beliebte Tools zur Code-Verschleierung

- Dotfuscator: Dotfuscator wurde speziell für .NET-Anwendungen entwickelt und bietet umfassenden Schutz durch die Verschleierung von Code, die Umbenennung von Bezeichnern und die Verschlüsselung von Zeichenfolgen. Darüber hinaus bietet es zusätzliche Sicherheitsfunktionen wie Manipulationserkennung und Ablaufdatum safeSchutzanwendungen.

- Obfuscator-LLVM: Dieses Tool ist eine Erweiterung des LLVM-Compilers, die dazu dient, über LLVM kompilierte Projekte mit Verschleierungsfunktionen auszustatten. Es unterstützt verschiedene Verschleierungstechniken wie die Reduzierung des Kontrollflusses und die Befehlsersetzung und ist für C- und C++-Anwendungen geeignet.

- JavaScript-Obfuscator-Tool: Dieses auf JavaScript ausgerichtete Tool sorgt für Verschleierung, indem es den Code mithilfe verschiedener Techniken wie Variablenumbenennung, Zeichenfolgenverschlüsselung und Funktionsverschlüsselung in ein schwer verständliches Format umwandelt. Dies ist besonders nützlich, um Webanwendungsskripte vor Manipulationen oder Kopieren zu schützen.

- Xamarin-Verschleierer: Dieses Tool ist für Anwendungen gedacht, die mit dem Xamarin-Framework entwickelt wurden, und hilft dabei, Code auf verschiedenen mobilen Plattformen, einschließlich iOS und Android, zu schützen. Es wendet mehrere Verschleierungsmethoden an, um die spezifischen Anforderungen von Mobile application security.

Diese Open-Source-Tools dienen als wertvolle Ressourcen im Toolkit eines Entwicklers, um zum Schutz geistigen Eigentums beizutragen und den Sicherheitsstatus ihrer Anwendungen zu verbessern.

Wenn Sie auf der Suche nach den besten Verschleierungstools sind, empfehlen wir Ihnen natürlich unser eigenes Digital.ai Application Security für Handys, Web, oder Desktop-Anwendungen.

Fortschritte bei Verschleierungstechniken

Hier finden Sie einen Überblick über einige der jüngsten Fortschritte bei Verschleierungstechniken, der die innovativen Fortschritte in diesem Bereich hervorhebt:

Vertrauliche Datenverarbeitung

Einer der modernsten Fortschritte bei der Verschleierung ist die Integration von Confidential Computing, das die Durchführung von Berechnungen an verschlüsselten Daten ermöglicht, ohne dass diese zunächst entschlüsselt werden müssen. Besonders für Cloud Computing und den Datenschutz ist diese Technik vielversprechend, da sie eine sichere Verarbeitung bei gleichzeitiger Wahrung der Vertraulichkeit der Daten ermöglicht.

Vielschichtige Verschleierung

Entwickler verwenden mittlerweile mehrschichtige Verschleierungsansätze, die in verschiedenen Phasen des Softwareentwicklungsprozesses verschiedene Verschleierungstechniken anwenden. Diese mehrschichtige Strategie erhöht die Sicherheit, indem sie es für Angreifer exponentiell schwieriger macht, jede verschleierte Schicht zu entfernen.

KI-gesteuerte Verschleierung

Künstliche Intelligenz wird eingesetzt, um den Verschleierungsprozess zu automatisieren und zu optimieren. KI-Algorithmen können den Code analysieren und anhand der in der Software vorhandenen spezifischen Muster und Schwachstellen die effektivsten Verschleierungstechniken ermitteln. Diese Methode gewährleistet eine hochgradig individuelle und robuste Verschleierung.

Undurchsichtiges Prädikat*

Neuere Forschungen haben die Verwendung undurchsichtiger Prädikate bei der Code-Verschleierung verfeinert. Hierbei handelt es sich um Ausdrücke im Code, deren Wahrheitswert zur Kompilierungszeit immer bekannt ist, für einen Angreifer jedoch mehrdeutig erscheint. Verbesserungen bei der Generierung komplexerer undurchsichtiger Prädikate machen den Entschleierungsvorgang schwieriger und zeitaufwändiger.

Quantencomputing-Widerstand

Während die Quantencomputer voranschreiten, entwickeln Forscher Verschleierungstechniken, die Angriffen von Quantencomputern standhalten können, die möglicherweise viele der derzeit verwendeten kryptografischen Methoden zerstören könnten. Dabei geht es darum, Algorithmen zu entwerfen, die sowohl gegen klassische als auch gegen Quantenentschlüsselungsmethoden resistent sind.

Rolle der KI bei der Code-Verschleierung

Künstliche Intelligenz revolutioniert den Bereich der Code-Verschleierung durch die Einführung intelligenterer, anpassungsfähigerer Techniken, die die Sicherheit und Effizienz von Software-Schutzmaßnahmen verbessern. Hier sind einige Schlüsselrollen, die KI in diesem Bereich spielt:

- Automatisierte Entscheidungsfindung durch Verschleierung: KI kann eine Codebasis analysieren, um kritische Segmente zu identifizieren, die am meisten von der Verschleierung profitieren würden, und so die Anwendung von Verschleierungstechniken optimieren. Indem sie aus früheren Verschleierungsergebnissen lernen, können KI-Algorithmen vorhersagen, welche Methoden für verschiedene Arten von Code am effektivsten sind, wodurch der Prozess gezielter und effizienter wird.

- Individualisierung und Anpassungsfähigkeit: KI-gesteuerte Tools können Verschleierungstechniken an die spezifische Architektur und das Bedrohungsmodell einer Anwendung anpassen. Dieser personalisierte Ansatz stellt sicher, dass die Verschleierung nicht nur schwerer rückgängig zu machen ist, sondern auch die Leistung oder Funktionalität der Anwendung nicht übermäßig beeinträchtigt.

- Erhöhte Komplexität und Variabilität: KI kann hochkomplexe Verschleierungsmuster erzeugen, die für Angreifer schwieriger zu analysieren oder vorherzusagen sind. Durch die Einführung von Variabilität und nichtdeterministischen Elementen in den Verschleierungsprozess macht KI den Reverse-Engineering-Prozess deutlich anspruchsvoller und zeitaufwändiger.

- Dynamische Verschleierung: KI kann eine dynamische Verschleierung ermöglichen, bei der der Code seine eigene Struktur während der Laufzeit ändert, basierend auf dem Ausführungskontext oder als Reaktion auf einen Angriff. Diese Live-Anpassung fügt eine zusätzliche Schutzebene hinzu, da die Verschleierung nicht statisch ist und sich als Reaktion auf die Umgebung oder Bedrohungen ändert.

- Integration mit anderen Sicherheitsmaßnahmen: KI kann die Verschleierung nahtlos mit anderen Sicherheitstechniken wie Verschlüsselungs- und Intrusion-Detection-Systemen integrieren. Beispielsweise kann KI auf der Grundlage einer Bedrohungsanalyse die besten Zeiten und Methoden für die erneute Verschleierung oder Entschlüsselung von Teilen des Codes ermitteln und so eine robustere Sicherheitslage schaffen.