Qu'est-ce que la surveillance des menaces et le rôle du renseignement sur les menaces

La surveillance des menaces est essentielle pour maintenir la sécurité et l’intégrité des systèmes d’information à une époque où les cybermenaces sont de plus en plus sophistiquées et omniprésentes. Cette mesure de sécurité proactive permet aux organisations de détecter et de répondre aux incidents de sécurité potentiels.

La surveillance des menaces est une pratique critique de cybersécurité qui implique l'observation et l'analyse continues des environnements réseau et des points de terminaison pour détecter, identifier et répondre aux menaces de sécurité potentielles. Cette approche proactive utilise une combinaison de technologies, de processus et d'expertise pour safeprotéger les systèmes d’information contre les menaces connues et émergentes. En intégrant divers outils de sécurité tels que des systèmes de détection d'intrusion, l'analyse des logiciels malveillants et l'analyse comportementale, la surveillance des menaces peut identifier des activités inhabituelles ou malveillantes qui autrement pourraient passer inaperçues. Cela permet aux organisations de réagir rapidement aux menaces potentielles, en minimisant les dommages et en prévenant les violations. Une surveillance efficace des menaces implique également un perfectionnement continu des mesures de sécurité basées sur les dernières informations sur les menaces et l'évolution des méthodes d'attaque, garantissant que les mécanismes de défense ont toujours une longueur d'avance sur les attaquants potentiels. Grâce à une surveillance vigilante et à des stratégies de réponse rapide, les organisations peuvent maintenir une posture de sécurité solide et protéger leurs actifs critiques contre les cyberincidents.

Importance de la surveillance des menaces

Surveillance des menaces est essentiel pour maintenir la sécurité et l’intégrité des systèmes d’information à une époque où les cybermenaces sont de plus en plus sophistiquées et omniprésentes. Cette mesure de sécurité proactive permet aux organisations de détecter et de répondre aux incidents de sécurité potentiels avant qu'ils ne dégénèrent en violations dommageables. En analysant en permanence le comportement du réseau, les communications et les points finaux, la surveillance des menaces permet d'identifier les activités suspectes et les anomalies qui pourraient indiquer une cyberattaque ou une utilisation abusive interne. Cette détection précoce est cruciale pour limiter l’impact des menaces, réduire les temps d’arrêt et protéger les données sensibles. En outre, une surveillance efficace des menaces fournit des informations précieuses sur les modèles de menaces et les vulnérabilités, permettant aux organisations d'affiner leurs stratégies de sécurité et d'améliorer leurs mesures défensives. Dans l'ensemble, la surveillance des menaces est fondamentale non seulement pour la détection et la réponse immédiates aux menaces, mais également pour la résilience à long terme et la conformité aux exigences réglementaires, garantissant que les organisations peuvent safeprotéger leurs opérations et leur réputation contre l’évolution du paysage des cyber-risques.

Comprendre le paysage des menaces : types de menaces

Le paysage des cybermenaces est vaste et diversifié, englobant une gamme d’activités malveillantes conçues pour nuire ou exploiter les systèmes numériques. Les virus et les vers font partie des formes les plus anciennes de logiciels malveillants, conçus pour infecter, se répliquer et se propager à d'autres ordinateurs, corrompant souvent les données ou prenant le contrôle des ressources du système. Les **Ransomware** sont un type de malware particulièrement perturbateur qui crypte les données d'une victime, puis exige le paiement de la clé de déchiffrement. **Les attaques de phishing** consistent à inciter des individus à fournir des informations sensibles en se faisant passer pour une entité digne de confiance dans les communications électroniques. Les logiciels espions collectent des informations sur un individu ou une organisation à leur insu, ce qui entraîne des violations de la vie privée et des violations potentielles de données. Les attaques par déni de service distribué (DDoS) visent à submerger les systèmes, les serveurs ou les réseaux avec un flot de trafic Internet, perturbant ainsi les services destinés aux utilisateurs légitimes. Les menaces persistantes avancées (APT) sont des processus de piratage informatique furtifs et continus, souvent orchestrés par des personnes ciblant une entité spécifique. Le cryptjacking est une autre menace émergente dans laquelle les pirates utilisent les ressources informatiques de quelqu'un d'autre pour exploiter des cryptomonnaies. Reverse engineering est une technique utilisée par acteurs de la menace comprendre comment fonctionnent les applications afin de découvrir comment l'application communique avec le serveur (afin de perpétrer des attaques sur le serveur) ou de manipuler l'application d'une autre manière afin de lui faire faire quelque chose qu'elle n'est pas censée faire. Ensemble, ces menaces posent des défis importants aux professionnels de la cybersécurité chargés de défendre les infrastructures numériques dans un environnement de menaces en constante évolution.

Menaces émergentes à surveiller

Les professionnels de la cybersécurité doivent rester vigilants face à plusieurs menaces émergentes à mesure que la technologie évolue. L'intelligence artificielle (IA) et l'apprentissage automatique sont exploités pour créer des attaques de phishing et d'ingénierie sociale plus sophistiquées, plus difficiles à détecter, tout en permettant aux acteurs malveillants d'analyser plus facilement les applications et de les procéder à une ingénierie inverse. Les attaques contre la chaîne d'approvisionnement sont devenues monnaie courante, dans lesquelles les attaquants compromettent des sources logicielles fiables pour diffuser largement des logiciels malveillants. L'Internet des objets (IoT) élargit la surface d'attaque, de nombreux appareils connectés manquant souvent de sécurité robuste, ce qui en fait des cibles faciles pour les violations. La technologie 5G, tout en augmentant l’efficacité des réseaux, introduit également de nouvelles vulnérabilités en raison de sa nature décentralisée et du grand nombre d’appareils connectés. Les ransomwares continuent d'évoluer avec les plates-formes de ransomware-as-a-service qui permettent aux criminels non experts de lancer plus facilement des attaques. L'ingénierie inverse est une technique utilisée dans le paysage des cybermenaces principalement pour analyser les logiciels malveillants et découvrir les chemins d'accès aux serveurs dans les systèmes logiciels et matériels. En déconstruisant les logiciels et en comprenant leur fonctionnement, les professionnels de la cybersécurité peuvent identifier la manière dont les clients communiquent avec les serveurs, ainsi qu'anticiper et atténuer les vecteurs d'attaque potentiels. Se tenir au courant de ces ingénieries inverses et d’autres menaces est crucial pour que les professionnels de la cybersécurité puissent développer des stratégies de défense efficaces.

Rôle du renseignement sur les menaces dans la surveillance des menaces

Définir les renseignements sur les menaces

Les renseignements sur les menaces jouent un rôle central dans la surveillance des menaces en fournissant des informations exploitables sur les menaces émergentes ou existantes pouvant affecter une organisation. Ces renseignements comprennent des analyses détaillées des acteurs de la menace, de leurs tactiques, techniques et procédures (TTP) et des indicateurs de compromission (IOC) qui aident les équipes de sécurité à identifier et à atténuer les risques potentiels. En tirant parti des renseignements sur les menaces, les organisations peuvent hiérarchiser leurs réponses en matière de sécurité, améliorer leurs mécanismes de défense et adapter leurs stratégies de surveillance des menaces pour qu'elles soient plus proactives et ciblées. Cela se traduit par une posture de défense plus robuste qui aligne les informations de sécurité en temps réel sur les objectifs de gestion des risques organisationnels.

Utiliser les renseignements sur les menaces dans la surveillance

L’utilisation des renseignements sur les menaces dans la surveillance implique l’intégration de flux de renseignements en temps réel dans les systèmes de sécurité pour améliorer la détection et l’analyse des menaces. En intégrant ces informations dans des outils tels que les plans de protection, les systèmes SIEM, les pare-feu et les systèmes de détection d'intrusion, les organisations peuvent automatiser le processus d'identification et de réponse aux indicateurs de compromission. Cela permet aux équipes de sécurité de détecter rapidement des modèles d'activité inhabituels qui correspondent aux tactiques, techniques et procédures connues des acteurs malveillants. De plus, les renseignements sur les menaces peuvent être utilisés pour ajuster les politiques de sécurité et mettre en œuvre des défenses appropriées, telles que des gardes ou des protections individuelles, en fonction de la gravité et de la pertinence des renseignements, garantissant ainsi que les mesures de sécurité de l'organisation sont toujours alignées sur le dernier paysage de menaces. Cette approche proactive accélère non seulement les temps de réponse, mais améliore également l'efficience et l'efficacité globales du processus de surveillance des menaces.

Techniques et outils de surveillance des menaces

Surveillance de la sécurité du réseau

Les outils de surveillance de la sécurité réseau (NSM) défendent les réseaux informatiques. Ces outils permettent aux organisations de détecter, d'analyser et de répondre aux menaces et incidents de sécurité actuels et potentiels. Les outils NSM collectent en permanence des données réseau, telles que les journaux de trafic, les paquets et les flux, et analysent ces données pour identifier les activités suspectes et les anomalies pouvant indiquer une faille de sécurité. En offrant une visibilité en temps réel sur les opérations réseau, ces outils permettent aux analystes de sécurité de suivre les comportements des menaces, d'évaluer leur impact et de réagir rapidement pour atténuer les risques. De plus, les outils NSM incluent souvent des fonctionnalités telles que l’intégration des renseignements sur les menaces, des systèmes d’alerte et des capacités de réponse automatisée, qui contribuent à rationaliser le processus de surveillance et à améliorer la posture de sécurité globale d’une organisation. Grâce à une surveillance et une analyse complètes, les outils NSM jouent un rôle crucial dans la protection de l'intégrité du réseau et safeprotéger les données sensibles des cybermenaces.

Surveillance des menaces des points de terminaison

La surveillance des menaces sur les points finaux, particulièrement axée sur les applications clientes, est un élément essentiel d'une stratégie globale de cybersécurité. Ce processus implique une analyse continue des applications client exécutées sur les ordinateurs, les smartphones et les navigateurs, afin de détecter et de répondre aux activités malveillantes ciblant les applications client. En employant des outils et des techniques de surveillance en temps réel, tels que la détection dynamique des instruments et les protections par somme de contrôle, les organisations peuvent identifier les comportements suspects des applications, tels qu'un accès non autorisé aux données, des connexions réseau inhabituelles ou des modifications inattendues de l'intégrité des fichiers. Cela permet aux équipes de sécurité informatique d'isoler rapidement les applications affectées et d'atténuer les menaces avant qu'elles ne se propagent ou ne causent des dommages importants. La surveillance des menaces sur les points finaux garantit que les applications clientes restent sécurisées contre toute exploitation, en préservant à la fois l'intégrité des appareils et la confidentialité des données qu'ils contiennent.

Principaux outils de surveillance des menaces

Témoin Internet RSA : Un outil complet de surveillance des menaces réseau qui, selon RSA, peut surveiller l'ensemble de l'infrastructure informatique de l'entreprise. Inclut des capacités de recherche et de détection des menaces, des tableaux de bord personnalisables et utilise l'apprentissage automatique pour détecter les menaces potentielles et générer automatiquement des alertes en temps réel.

Renifler: Un outil open source présent dans bon nombre des plus grands centres d’opérations de sécurité d’entreprise au monde. Snort analyse le trafic réseau et identifie un large éventail de menaces telles que les logiciels malveillants, les logiciels espions et les exploits à distance. Snort est considéré comme un système « basé sur des règles » qui fonctionne en grande partie sur la base de la détection d'anomalies.

Sécurité d'entreprise Splunk : Peut-être le plus connu des gestionnaires d'informations et d'événements de sécurité (SIEM) qui surveillent l'ensemble de l'infrastructure informatique en mettant l'accent sur le trafic réseau. Splunk utilise l'apprentissage automatique pour identifier les menaces et fournir des mesures d'atténuation. Il offre également un moteur de corrélation avancé ainsi que des capacités de chasse aux menaces.

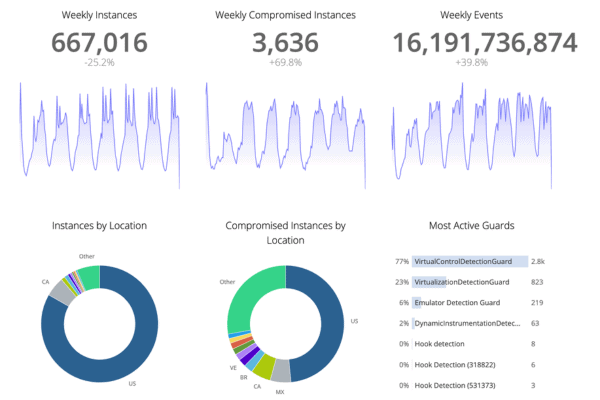

Digital.ai Compatible avec les applications : L'un des seuls produits de chasse aux menaces applicatives du marché qui se concentre uniquement sur les applications situées en dehors de l'infrastructure informatique ou du pare-feu de l'entreprise. Conscient de l'application surveille les attaques contre les applications via des « gardes » ou des protections intégrées aux applications dans le cadre du processus de création d'applications. App Aware est généralement intégré aux SIEM et aux outils de surveillance des menaces décrits ci-dessus afin d'augmenter la surveillance des menaces des applications à l'intérieur du pare-feu de l'entreprise.

Mise en œuvre de la surveillance des menaces dans votre organisation

Mise en œuvre de la surveillance des menaces dans une organisation implique une série d’étapes stratégiques qui améliorent la posture de sécurité. Dans un premier temps, il est essentiel de procéder à une évaluation approfondie des risques pour identifier les actifs les plus critiques de l'organisation (y compris les applications que l'organisation met à la disposition des employés et des clients) ainsi que les menaces potentielles auxquelles ils sont confrontés. Sur la base de cette évaluation, l'étape suivante consiste à sélectionner les outils et technologies de surveillance des menaces appropriés, tels que les systèmes de détection d'intrusion (IDS), les systèmes de gestion des informations et des événements de sécurité (SIEM) et les systèmes clients. surveillance d'application des outils adaptés aux besoins spécifiques de l'organisation. Suite à la sélection des outils, deployIl est crucial de configurer et de configurer ces solutions pour surveiller avec précision le trafic réseau, les journaux système et les applications des points finaux. Former le personnel informatique à gérer ces systèmes et à interpréter les alertes qu'ils génèrent est une autre étape cruciale, garantissant que l'équipe peut répondre rapidement et efficacement aux menaces détectées. Enfin, la mise à jour et l’affinement continus des processus et des outils de détection, d’atténuation et de surveillance des menaces en réponse à l’évolution des menaces et à l’évolution des exigences organisationnelles garantiront que les efforts de surveillance restent efficaces et pertinents. Grâce à ces étapes, une organisation peut établir un cadre robuste de surveillance des menaces qui offre une protection continue contre les menaces de sécurité potentielles.

Une surveillance efficace des menaces est essentielle pour maintenir une organisation sécurisée, capable de répondre rapidement aux cybermenaces et de minimiser les dommages potentiels. Ce processus nécessite un cadre robuste qui intègre des outils de surveillance avancés, tels que des systèmes de détection d'intrusion et des systèmes de gestion des événements d'informations de sécurité, avec des renseignements sur les menaces en temps réel pour anticiper et identifier les incidents de sécurité potentiels. Cela implique une évaluation et une mise à jour continues des mesures de sécurité pour faire face aux menaces émergentes et l’adaptation de la stratégie de surveillance des menaces en fonction des changements organisationnels et de l’évolution des paysages de risques. Il est crucial de former et d’équiper correctement les équipes de sécurité pour qu’elles interprètent et agissent sur les données de surveillance, afin de garantir qu’elles puissent rapidement isoler et atténuer les menaces. En fin de compte, une surveillance réussie des menaces se caractérise par sa position proactive, permettant à une organisation de détecter les menaces rapidement, d'y répondre efficacement et de maintenir l'intégrité opérationnelle face à la nature dynamique et omniprésente des cybermenaces.